Kerberos 인증

Tenable Identity Exposure에서는 제공된 자격 증명을 사용하여 구성된 도메인 컨트롤러를 인증합니다. 이러한 DC는 NTLM 또는 Kerberos 인증을 수락합니다. NTLM은 문서화된 보안 문제가 있는 기존 프로토콜이며 Microsoft 및 모든 사이버 보안 표준에서는 이제 사용을 권장하지 않습니다. 대신에 Kerberos가 더욱 강력한 프로토콜이므로 이를 고려해야 합니다. Windows는 항상 Kerberos를 먼저 시도하고 Kerberos를 사용할 수 없는 경우에만 NTLM을 시도합니다.

Tenable Identity Exposure는 몇 가지 예외를 제외하고는 NTLM 및 Kerberos와 모두 호환됩니다. Tenable Identity Exposure는 모든 필수 조건을 충족하는 경우 Kerberos를 기본 프로토콜로 우선 지정합니다. 이 섹션에서는 요구 사항을 설명하고 Kerberos를 사용할 수 있도록 Tenable Identity Exposure를 구성하는 방법을 보여줍니다.

Kerberos 대신 NTLM을 사용하는 것도 SYSVOL 강화가 Tenable Identity Exposure를 방해하는 원인이 됩니다. 자세한 내용은 Tenable Identity Exposure와 SYSVOL 강화 간섭을 참조하십시오.

Tenable Identity Exposure 배포 모드와의 호환성

| 배포 모드 | Kerberos 지원 |

|---|---|

| 온프레미스 | 예 |

| SaaS-TLS(기존) | 예 |

| Tenable Identity Exposure 용 Secure Relay를 사용하는 SaaS | 예 |

| VPN을 사용하는 SaaS | 아니요 - 설치를 Tenable Identity Exposure 용 Secure Relay 배포 모드로 전환해야 합니다. |

-

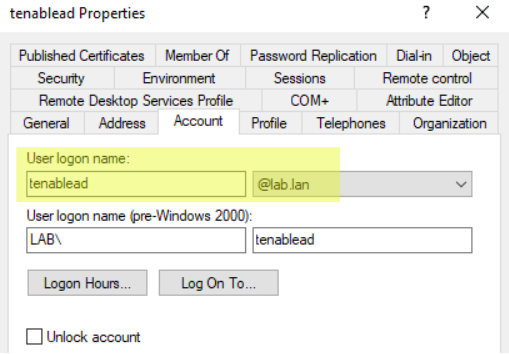

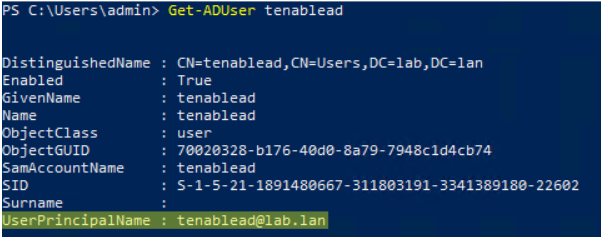

Tenable Identity Exposure에 구성된 AD 서비스 계정에는 UPN(UserPrincipalName)이 있어야 합니다. 서비스 계정 및 도메인 구성의 설명을 참조하십시오.

-

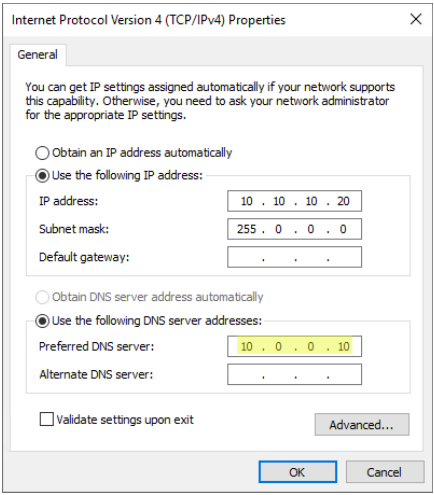

DNS 구성 및 DNS 서버에서는 모든 필수적인 DNS 항목 확인을 허용해야 함 - 도메인 컨트롤러를 알고 있는 DNS 서버를 사용하도록 Directory Listener 또는 Relay 시스템을 구성해야 합니다. Directory Listener 또는 Relay 시스템이 도메인에 가입한 경우(Tenable Identity Exposure에서 권장하지 않음), 이 요구 사항을 이미 충족한 상태일 것입니다. 일반적으로 도메인 컨트롤러도 DNS를 실행하므로 가장 쉬운 방법은 도메인 컨트롤러 자체를 기본 설정 DNS 서버로 사용하는 것입니다. 예:

참고: Directory Listener 또는 Relay 시스템이 여러 도메인에 연결되고 여러 포리스트에 있을 가능성이 있는 경우, 구성된 DNS 서버가 모든 도메인에 필수적인 모든 DNS 항목을 확인할 수 있는지 확인하십시오. 그렇지 않으면 여러 Directory Listener 또는 Relay 시스템을 설정해야 합니다. -

Kerberos "서버"(KDC)에 도달 가능성 - TCP/88 포트를 통해 Directory Listener 또는 Relay에서 도메인 컨트롤러에 네트워크 연결이 필요합니다. Directory Listener 또는 Relay가 도메인에 연결된 경우(Tenable에서 권장하지 않음), 이 요구 사항을 이미 충족한 상태일 것입니다. 구성된 각 Tenable Identity Exposure 포리스트는 Kerberos를 통해 서비스 계정이 있는 각 도메인에서 하나 이상의 도메인 컨트롤러와 네트워크 연결이 필요하며 각각의 연결된 도메인에서 하나 이상의 도메인 컨트롤러와 네트워크 연결이 필요합니다.

요구 사항에 관한 자세한 내용은 네트워크 흐름 행렬를 참조하십시오.

참고: Directory Listener 또는 Relay 시스템은 도메인에 가입하지 않아도 Kerberos를 사용할 수 있습니다.

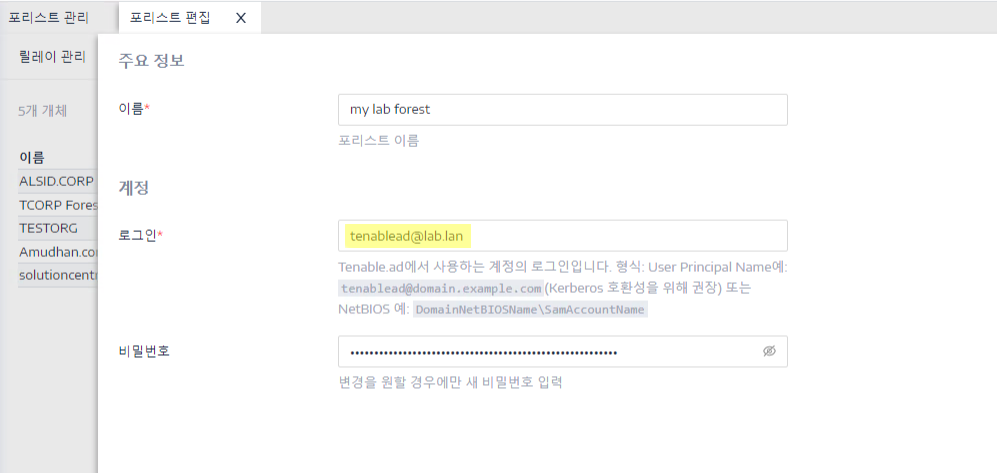

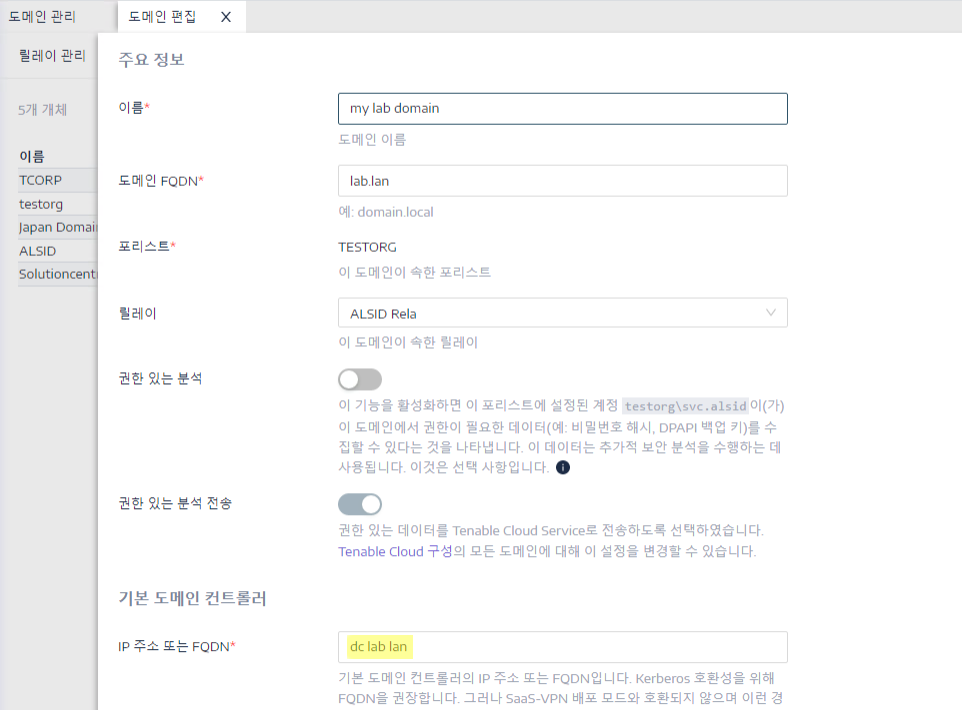

Kerberos를 사용하도록 Tenable Identity Exposure의 AD 서비스 계정 및 AD 도메인을 구성하는 방법:

-

로그인에 UPN(User PrincipalName) 형식을 사용합니다. 이 예에서 UPN 특성은 "[email protected]"입니다.

참고: UPN은 이메일 주소처럼 보이며 항상 그런 것은 아니지만 종종 사용자의 이메일과 동일합니다.

Kerberos가 제대로 작동하려면 몇 가지 구성 단계가 필요합니다. 그렇지 않으면 Windows에서는 또한 Tenable Identity Exposure에서도 NTLM 인증으로 자동으로 대체됩니다.

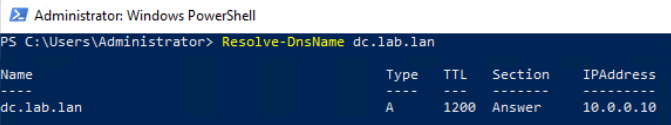

DNS

Directory Listener 또는 Relay 시스템에서 사용되는 DNS 서버가 다음과 같이 제공된 PDC FQDN을 확인할 수 있는지 확인합니다.

Kerberos

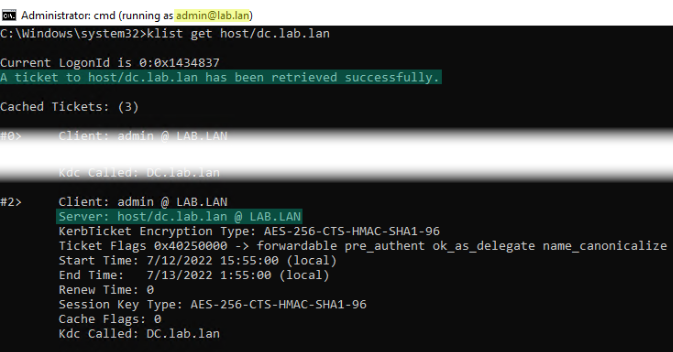

Kerberos가 Directory Listener 또는 Relay 시스템에서 실행하는 명령과 함께 작동하는지 확인하려면 다음을 수행하십시오.

-

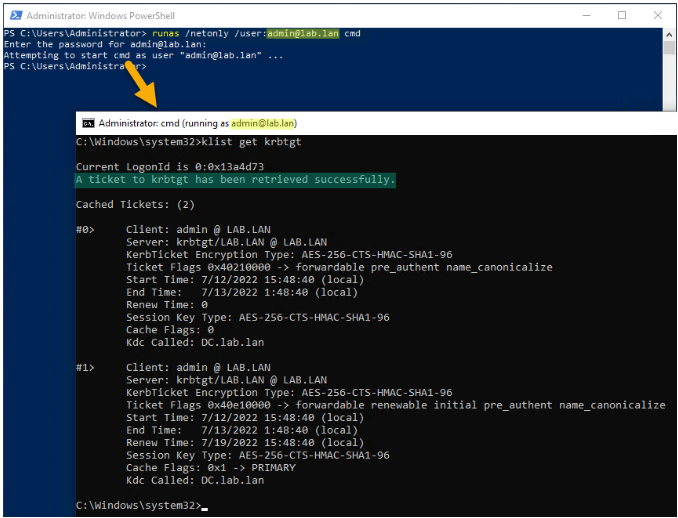

Tenable Identity Exposure에 구성된 AD 서비스 계정이 TGT를 얻을 수 있는지 확인합니다.

명령줄 또는 PowerShell에서 "runas /netonly /user:<UPN> cmd"를 입력하고 비밀번호를 입력합니다. "/netonly" 플래그로 인해 비밀번호를 확인할 수 없으므로 비밀번호를 입력하거나 붙여넣을 때 각별히 주의하십시오.

두 번째 명령 프롬프트에서 "klist get krbtgt"를 실행하여 TGT 티켓을 요청합니다.

다음 예는 성공적인 결과를 보여줍니다.

다음은 잠재적 오류 코드입니다.

0xc0000064: "철자가 틀리거나 잘못된 사용자 계정으로 사용자 로그인" -> 로그인 정보를 확인하십시오(즉, UPN에서 '@' 앞 부분).

0xc000006a: "철자가 틀리거나 잘못된 암호로 사용자 로그인" -> 비밀번호를 확인하십시오.

0xc000005e: "현재 로그인 요청을 처리할 수 있는 로그인 서버가 없습니다." -> DNS 확인이 작동하는지 및 서버가 반환된 KDC에 연결할 수 있는지 등을 확인하십시오.

기타 오류 코드: 4625 이벤트와 관련된 Microsoft 설명서를 참조하십시오.