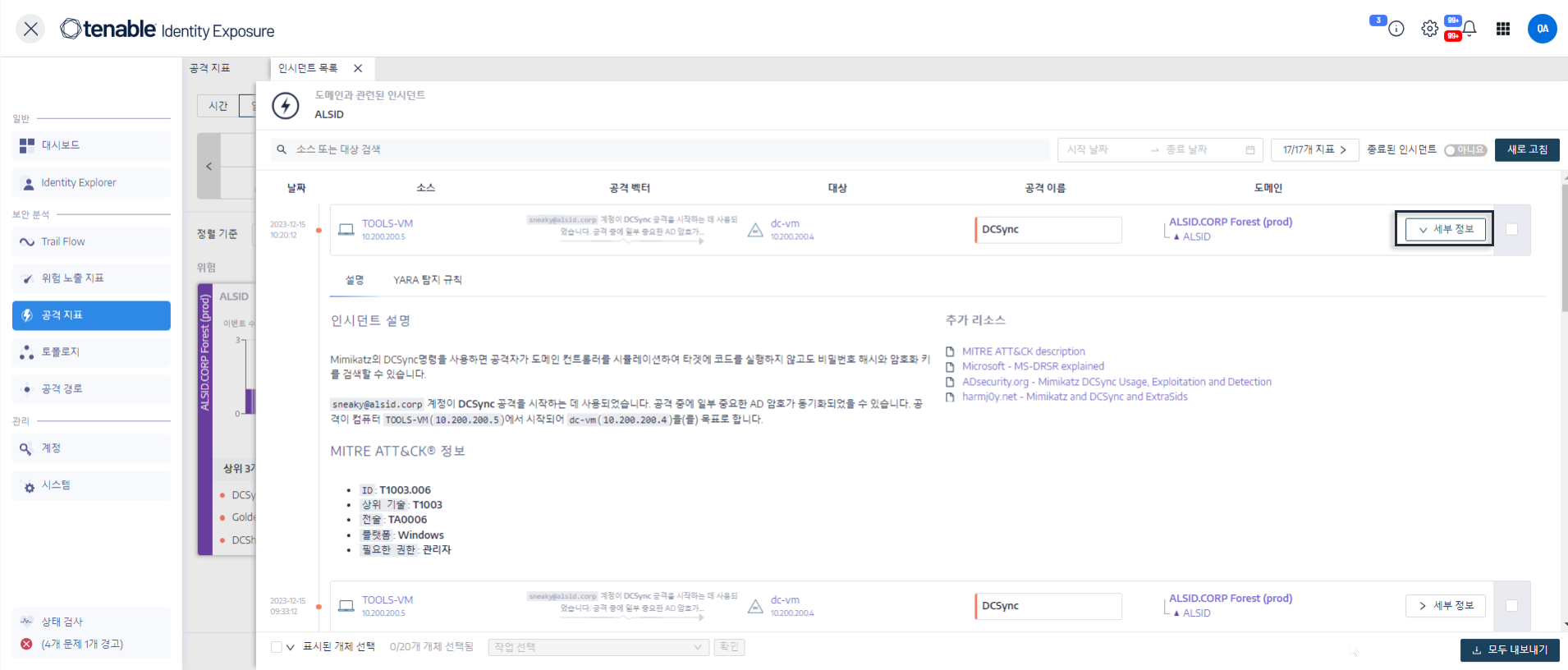

공격 지표 인시던트

공격 지표(IoA) 인시던트 목록에는 Active Directory(AD)의 특정 공격에 관한 상세한 정보가 제공됩니다. 이를 참조하여 IoA의 심각도 수준에 따라 필요한 조치를 취할 수 있습니다.

인시던트 세부 정보

인시던트 목록의 각 항목에 다음과 같은 정보가 표시됩니다.

-

날짜 - IoA를 트리거한 인시던트가 발생한 날짜. Tenable Identity Exposure에서는 타임라인 상단에 가장 최근 항목을 표시합니다.

-

소스 - 공격이 발생한 소스와 그 IP 주소.

-

공격 벡터 - 공격 중에 발생한 사항에 대한 설명.

팁: 공격 벡터를 마우스 커서로 가리키면 해당 IoA에 관한 자세한 정보가 표시됩니다. -

대상 - 공격의 대상과 그 IP 주소.

-

공격 이름 - 공격의 기술적 이름.

-

도메인 - 해당 공격이 영향을 미친 도메인.

팁: Tenable Identity Exposure에서는 사용자가 인시던트 목록의 여러 가지 대화형 요소(링크, 작업 버튼 등)를 클릭하여 최대 5개의 창을 표시할 수 있습니다. 모든 창을 동시에 닫으려면 페이지를 클릭하십시오.

공격 세부 정보

인시던트 목록에서 특정 공격을 드릴다운하고 수정을 위해 필요한 조치를 취할 수 있습니다.

공격 세부 정보를 표시하는 방법:

-

인시던트 목록에서 세부 정보를 확인하기 위해 드릴다운할 인시던트를 선택합니다.

-

세부 정보를 클릭합니다.

Tenable Identity Exposure에서 그 공격과 연결된 세부 정보를 표시합니다.

설명

설명 탭에 다음과 같은 섹션이 포함됩니다.

인시던트 설명 - 공격에 대한 간략한 설명을 제공합니다.

MITRE ATT&CK 정보 - Mitre Att&ck(Adversarial Tactics, Techniques, and Common Knowledge) 기술 자료에서 가져온 기술적 정보를 제공합니다. Mitre Att&ck은 공격자의 공격을 분류하고 공격자의 네트워크를 침해한 후에 작업을 설명하는 프레임워크입니다. 또한 사이버 보안 커뮤니티에서 다같이 이해할 수 있도록 보안 취약성의 표준 식별자도 제공합니다.

추가 리소스 - 공격에 대한 심층적 정보를 제공하는 웹사이트, 문서 및 백서로 이동하는 링크를 제공합니다.

YARA 탐지 규칙

YARA 탐지 규칙탭은 Tenable Identity Exposure에서 Tenable Identity Exposure의 탐지 체인을 강화하기 위해 네트워크 수준에서 AD 공격을 탐지하는 데 쓰는 YARA 규칙을 설명합니다.

참고: YARA는 주로 맬웨어 리서치와 탐지에 사용하는 도구 이름입니다. 이 도구는 텍스트 또는 바이너리 패턴에 기반하여 맬웨어군에 대한 설명을 만드는 규칙 기반 접근 방식을 제공합니다. 설명은 기본적으로 YARA 규칙 이름이며 이러한 규칙은 여러 개의 문자열과 부울 식 하나로 이루어진 세트로 구성됩니다(출처: wikipedia.org).참고 항목