Trail Flow 쿼리 사용자 지정

Trail Flow를 사용하면 위험 노출 지표 및 공격 지표의 기본 모니터링 이상으로 Tenable Identity Exposure 기능을 확장할 수 있습니다. 사용자 지정 쿼리를 만들어서 데이터를 빠르게 검색하고 쿼리를 Tenable Identity Exposure에서 SIEM(Security Information and Event Management)에 보낼 수 있는 사용자 지정 알림으로 사용할 수도 있습니다.

다음 예는 Tenable Identity Exposure의 실용적인 사용자 지정 쿼리를 보여줍니다.

| 사용 사례 | 설명 | |

|---|---|---|

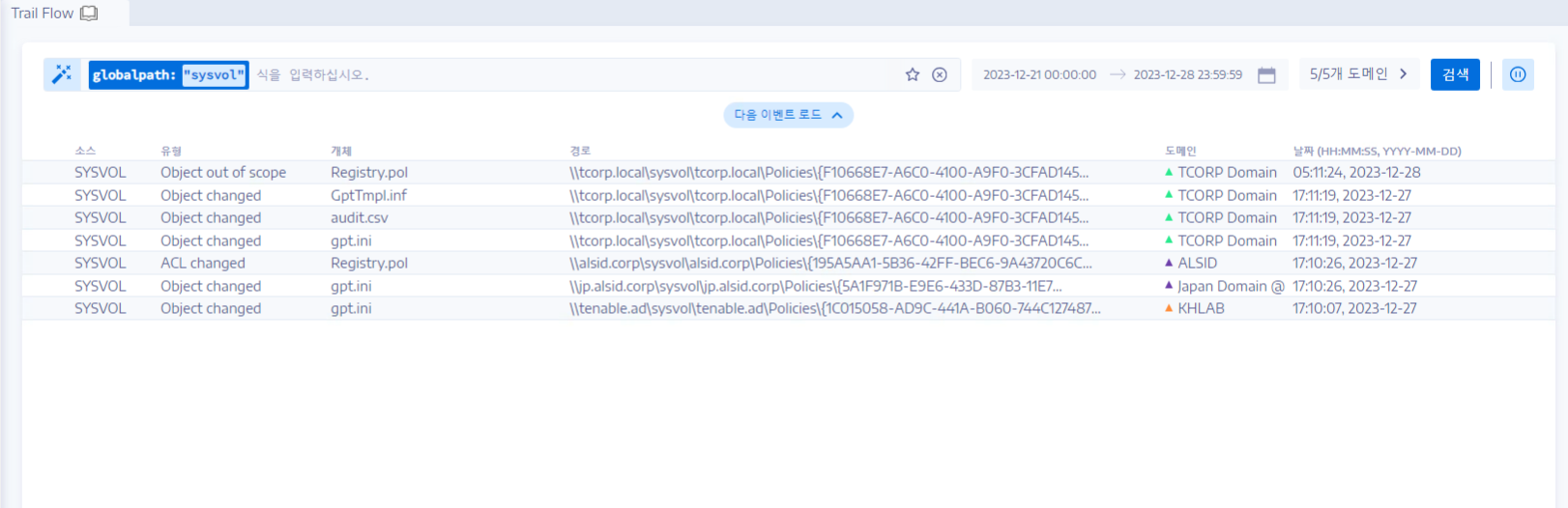

| GPO 시작 및 종료 바이너리 및 전역 SYSVOL 경로 모니터링 | 부팅 시작 경로 및/또는 전역 SYSVOL 복제 경로에서 스크립트를 모니터링합니다. 공격자는 종종 이러한 스크립트를 사용하여 네이티브 AD 서비스를 악용하여 환경 전체에서 랜섬웨어를 빠르게 확산시킵니다. | |

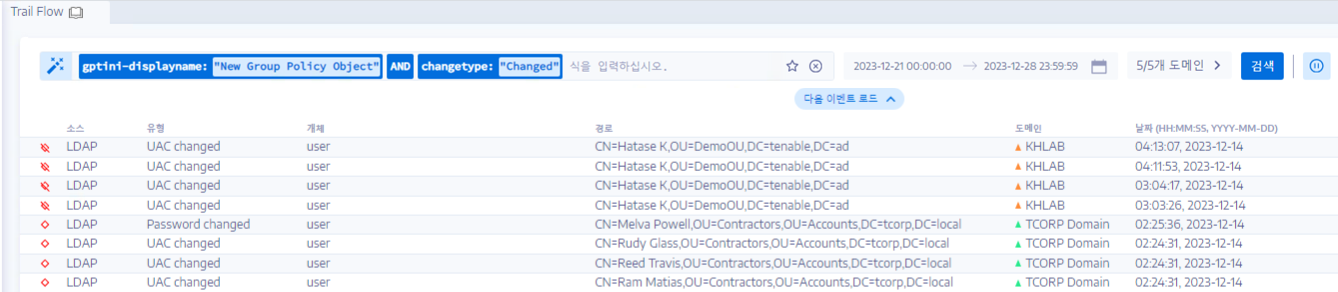

| GPO 구성 수정 | GPO 구성에 대한 수정 사항을 모니터링합니다. 공격자는 종종 이 방법을 사용하여 지속성 및/또는 계정 탈취를 돕기 위해 보안 설정을 다운그레이드합니다. | |

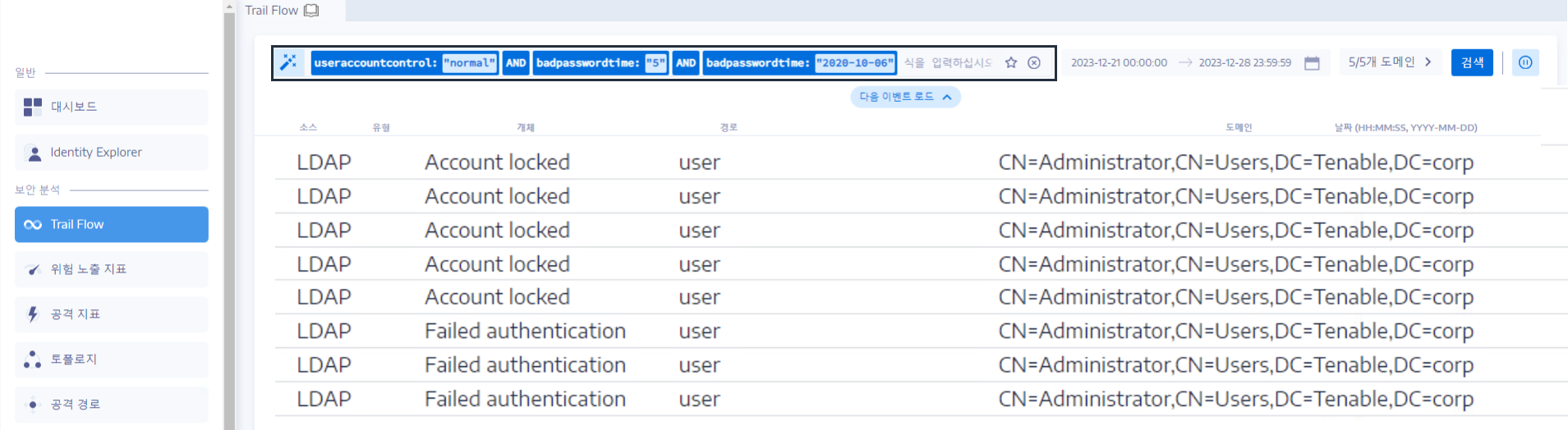

| 인증 및 비밀번호 초기화 실패 |

여러 번의 인증 시도 실패로 인해 잠금이 발생하는지 모니터링합니다. 비밀번호 무차별 대입 시도에 대한 조기 경고 플래그 역할을 할 수 있습니다. 참고: 잠금 정책 및 날짜/시간 변수를 설정해야 합니다. 자세한 내용은 Tenable Identity Exposure 계정을 사용한 인증을 참조하십시오.

|

|

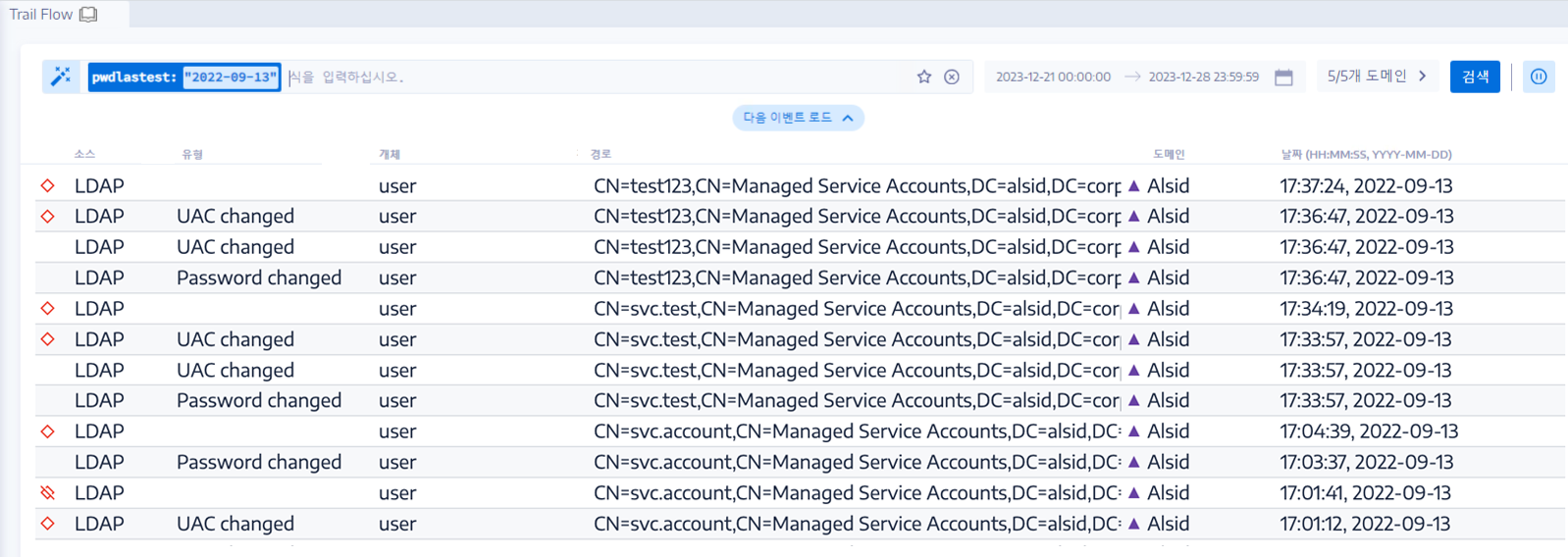

| 개체 권한 추가, 제거 또는 변경 |

ACL 권한 및 관련 개체 권한 집합에 대한 무단 수정을 모니터링합니다. 공격자는 이 방법을 악용하여 권한을 상승시킵니다. 참고: 날짜/시간 변수를 제공해야 합니다.

|

|

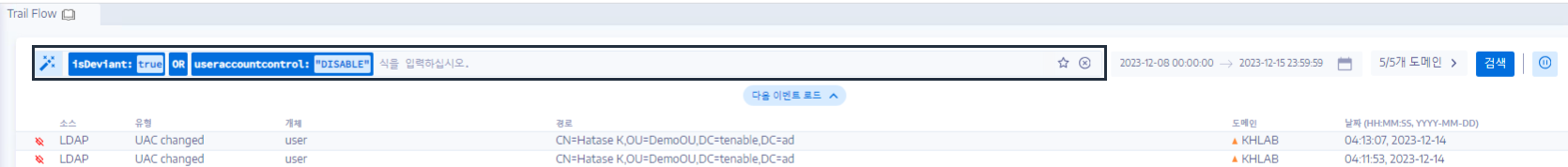

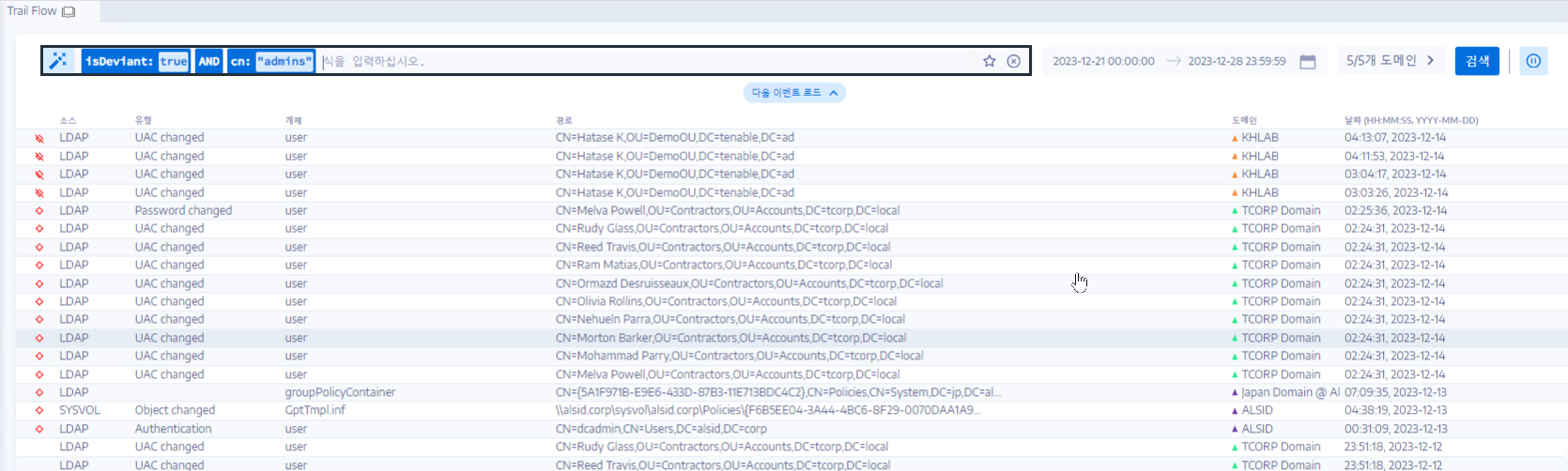

| 일탈을 초래하는 관리자 변경 |

기본 제공 관리 그룹과 사용자 지정 그룹은 위험을 초래할 수 있는 일탈 또는 구성 변경을 면밀히 모니터링해야 하는 중요한 그룹입니다. 이 쿼리를 사용하면 관리자 그룹 내 보안 설정에 악영향을 미쳤을 수 있는 최근 변경 사항을 신속하게 검토할 수 있습니다. |

|

참고 항목