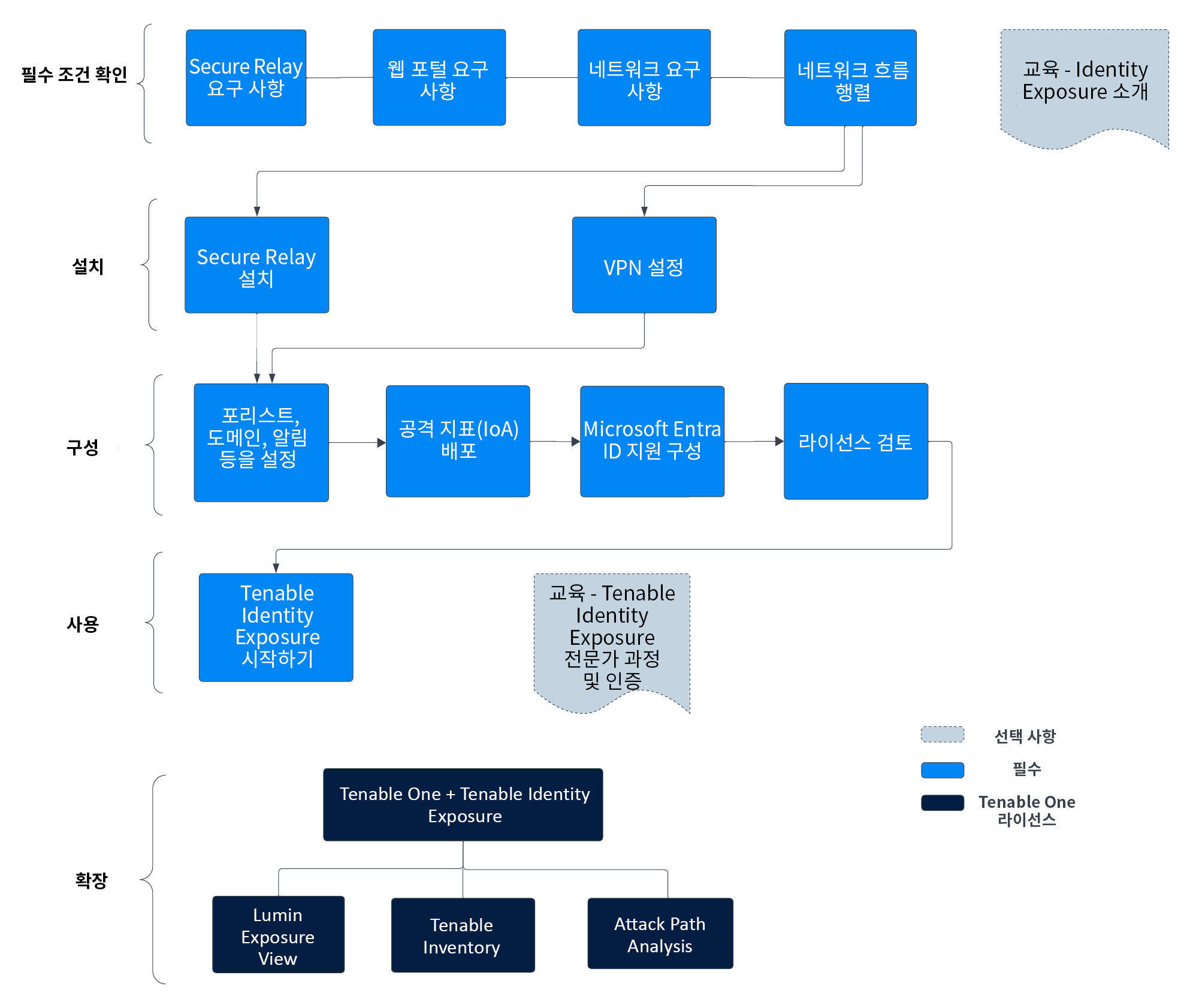

Tenable Identity Exposure SaaS 시작하기

Tenable Identity Exposure 배포를 수행하려면 다음 워크플로를 사용하십시오.

필수 조건 확인

-

릴리스 정보를 검토합니다.

-

Tenable Identity Exposure 플랫폼 내에서 Secure Relay의 역할을 검토하고 이해 — 버전 3.59부터는 필수 Secure Relay 기능을 이용하면 Relay가 AD 개체 수집을 담당하는 디렉터리 수신기 구성 요소에 데이터를 전달할 도메인을 구성할 수 있습니다. Secure Relay 요구 사항를 참조하십시오.

설치

구성

-

Tenable Identity Exposure 라이선싱을 검토합니다.

사용

Tenable Identity Exposure를 Tenable One으로 확장

Tenable Identity Exposure를 Tenable One과 통합하여 다음 기능 활용:

-

위험 노출 보기 페이지에 액세스하면 중요 비즈니스 서비스, 프로세스 및 기능에 대해 비즈니스에 정렬된 사이버 위험 노출 점수를 얻어 중요한 비즈니스 컨텍스트를 확보하고 SLA 대비 서비스 제공 현황을 추적할 수 있습니다. 전반적인 ID 위험을 추적하여 사이버 위험 노출 점수 총점에 대한 웹 애플리케이션의 위험 기여도를 파악합니다.

-

위험 노출 신호 페이지에 액세스하면 쿼리를 사용해 자산 위반을검색하는 위험 노출 신호를 생성할 수 있습니다. 간단히 말해, 자산이 쿼리와 관련된 약점의 영향을 받는 경우, 해당 자산은 위반으로간주됩니다. 이것을 사용하여 가장 중요한 위험 시나리오에 대한 가시성을 확보할 수 있습니다.

-

Tenable Research에서 제공하는 최신 피드를 사용하여 사용자 환경에서 가장 많이 발생하는 활성 위협을 찾으십시오.

-

쿼리와 그로 인해 영향을 받은 자산 위반에서 얻은 데이터를 보고 생성하고 상호 작용합니다.

-

사용자 지정 위험 노출 신호를 만들어 비즈니스 관련 위험과 약점 보기

-

-

인벤토리 페이지에 액세스합니다. 이 페이지에서 관련 공격 경로, 태그, 위험 노출 카드, 사용자, 관계 등을 포함한 심층적인 자산 인사이트에 액세스하여 자산 인텔리전스를 보강할 수 있습니다. 전체 자산 위험과 자산 중요도를 평가하는 Asset Exposure Score를 활용해 자산 위험 노출을 좀 더 전체적으로 파악함으로써 위험 점수 지정을 개선합니다.

-

자산 탭에서 데이터 보기 및 상호 작용:

-

약점 탭에서 데이터를 보고 상호 작용:

-

취약성과 구성 오류 약점의 주요 컨텍스트를 보고 가장 영향력 있는 수정 결정을 내릴 수 있습니다.

-

-

소프트웨어 탭에서 데이터를 보고 상호 작용:

-

비즈니스 전체에 배포된 소프트웨어를 완전히 파악하고 관련 위험을 더 잘 파악할 수 있습니다.

-

어떤 소프트웨어가 오래되었을 수 있고, 어느 소프트웨어가 곧 수명 종료(EoL)가 될지 식별합니다.

-

-

발견 사항 탭에서 데이터 보기 및 상호 작용:

-

플러그인 ID, 포트 및 프로토콜에 따라 고유하게 식별된 자산에 나타나는 약점(취약성 또는 구성 오류)의 인스턴스를 봅니다.

-

설명, 영향을 받은 자산, 중요도 등의 발견 사항에 대한 인사이트를 검토하여 잠재적 보안 위험을 식별하고 활용도가 낮은 리소스를 표시하며 규정 준수 노력을 지원합니다.

-

-

-

공격 경로 페이지에 액세스합니다. 여기에서 웹 앱, IT, OT, IoT, ID, ASM을 포함하여 공격 표면을 횡단하는 위험한 공격 경로를 노출하여 위험 우선 순위 지정을 최적화하고 중대한 영향을 방지할 수 있습니다. 완화 안내에 따라 공격 경로를 중단할 초크 포인트를 식별하여 완화를 간소화하고 AI 인사이트로 심층적인 전문 지식을 습득합니다 ( FedRAMP 환경에서는 지원되지 않음).

-

대시보드 탭을 보면 중요한 자산으로 이어지는 공격 경로의 수, 개방된 공격 기술의 수와 그 심각도, 취약한 자산을 개략적으로 보기, 행렬을 보면 소스 노드 노출 점수가 다른 경로를 볼 수 있습니다. 및 ACR 대상 값 조합과 추세가 높은 공격 경로 목록이 포함됩니다.

-

주요 공격 경로 행렬을 검토하고 주요 공격 경로 타일을 클릭하여 "Crown Jewels"로 이어지는 경로 또는 ACR 가 7 이상인 자산에 관한 자세한 정보를 볼 수 있습니다.

필요한 경우 이러한 값을 조정하여 가장 중요한 공격 경로 데이터가 표시되도록 할 수 있습니다.

-

-

주요 공격 기법 탭에서 고급 그래프 분석과 공격 기법을 만드는 MITRE ATT&CK® 프레임워크를 페어링하여 하나 이상의 중요 자산으로 이어지는 하나 이상의 공격 경로에 존재하는 모든 공격 기법을 봅니다. 는 자산과 정보에 영향을 미치는 위협을 가능하게 하고 증폭하는 알 수 없는 요소를 파악하고 적절하게 조치합니다.

-

주요 공격 경로 탭에서 공격 경로 쿼리를 생성하여 잠재적 공격 경로의 일부분으로서 자산을 봅니다.

그런 다음, 쿼리 결과 목록과 대화형 그래프를 통해 공격 경로 쿼리와 자산 쿼리 데이터를 보고 상호 작용을 주고받을 수 있습니다.

-

MITRE ATT&CK 히트맵 탭과 상호 작용합니다.

-

-

태그 페이지에서 데이터를 보고 상호 작용:

-

태그를 만들고 관리하여 다양한 자산 클래스를 강조 표시하거나 조합합니다.

-

태그 세부 정보 페이지를 보면 자산과 연결된 태그에 대한 자세한 정보를 얻을 수 있습니다.

-