Syslog 및 이메일 알림 세부 정보

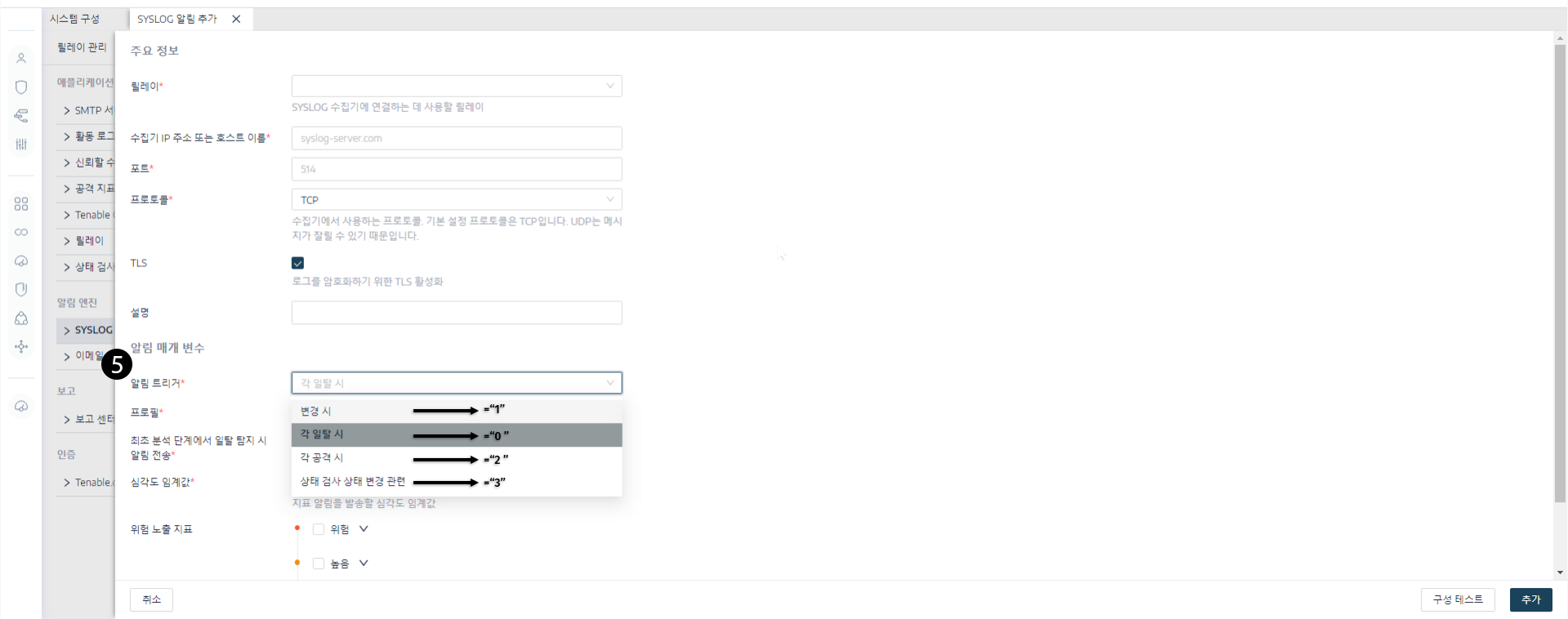

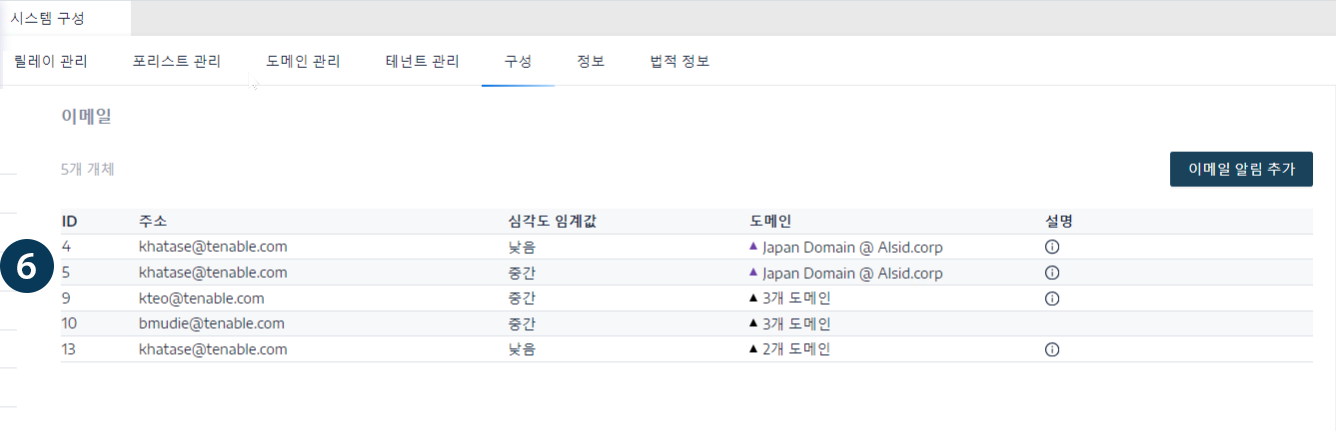

Syslog 또는 이메일 알림을 활성화하면 Tenable Identity Exposure에서 일탈, 공격 또는 변경을 탐지하면 알림을 보냅니다.

참고: IoA 알림을 받기 전에 수집 시간을 고려해야 합니다. 이 지연은 Syslog 및 이메일 알림을 구성할 때 "구성 테스트" 단계 중에 관찰되는 타이밍과 다릅니다. 따라서, 테스트 구성의 기간을 기준으로 삼아 실제 공격이 트리거한 알림의 타이밍과 비교하면 안 됩니다.

알림 헤더

Syslog 알림 헤더(RFC-3164)는 SIEM(Security Information and Event Management)을 통합하는 솔루션의 일반적인 형식인 CEF(Common Event Format)를 사용합니다.

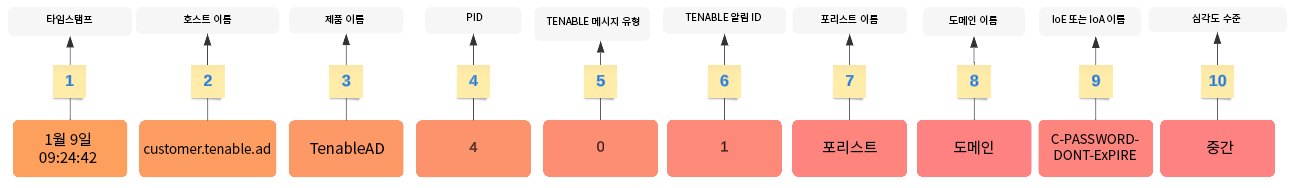

위험 노출 지표(IoE) 알림의 예

IoE 알림 헤더

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "0" "1" "Alsid Forest" "emea.corp" "C-PASSWORD-DONT-EXPIRE" "medium" "CN=Gustavo Fring,OU=Los_Pollos_Hermanos,OU=Emea,DC=emea,DC=corp" "28" "1" "R-DONT-EXPIRE-SET" "2434" "TrusteeCn"="Gustavo Fring"공격 지표(IoA) 알림의 예

IoA 알림 헤더

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "2" "1337" "Alsid Forest" "emea.corp" "DC Sync" "medium" "yoda.alsid.corp" "10.0.0.1" "antoinex1x.alsid.corp" "10.1.0.1" "user"="Gustavo Fring" "dc_name"="MyDC"알림 정보

일반 요소

헤더 구조에는 표에 설명된 대로 다음 부분이 포함됩니다.

| 부분 | 설명 |

|---|---|

| 1 |

타임스탬프 - 탐지 날짜. 예: "Jun 7 05:37:03" |

| 2 |

호스트 이름 — 애플리케이션의 호스트 이름입니다. 예: "customer.tenable.ad" |

| 3 |

제품 이름 - 일탈을 트리거한 제품의 이름. 예: "TenableAD", "AnotherTenableADProduct" |

| 4 |

PID - 제품(Tenable Identity Exposure) ID. 예: [4] |

| 5 |

Tenable Msg Type - 이벤트 소스의 식별자. 예: "0"(= 각 일탈 발생 시), "1"(= 변경 시), "2"(= 각 공격 발생 시), "3"(= 상태 검사 상태 변경 시) |

| 6 |

Tenable Alert ID - 해당 알림의 고유 ID. 예: "0", "132" |

| 7 |

Forest Name - 관련 이벤트의 포리스트 이름. 예: "Corp Forest" |

| 8 |

Domain Name - 해당 이벤트와 관련된 도메인 이름. 예: "tenable.corp", "zwx.com" |

| 9 |

Tenable Codename - 위험 노출 지표(IoE) 또는 공격 지표(IoA)의 코드 이름. 예: "C-PASSWORD-DONT-EXPIRE", "DC Sync". |

| 10 |

Tenable Severity Level - 관련 일탈의 심각도 수준. 예: "위험", "높음", "중간" |

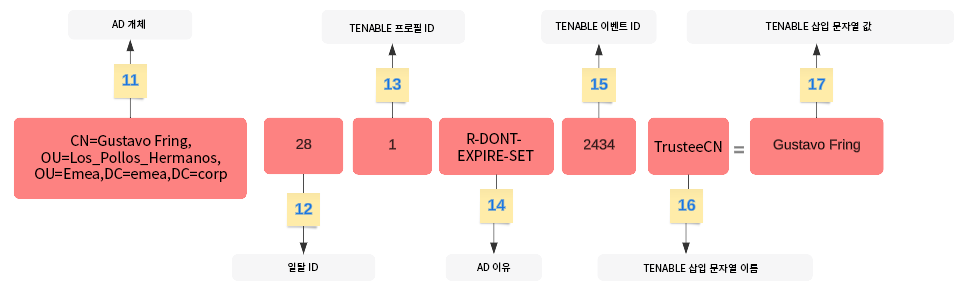

IoE 관련 요소

| 부분 | 설명 |

|---|---|

| 11 |

AD Object - 일탈 개체의 고유 이름. 예: "CN=s_infosec.scanner,OU=ADManagers,DC=domain,DC=local" |

| 12 |

Tenable Deviance ID - 일탈의 ID. 예: "24980", "132", "28" |

| 13 |

Tenable Profile ID - Tenable Identity Exposure가 일탈을 트리거한 프로필의 ID. 예: "1"(Tenable), "2"(sec_team) |

| 14 |

AD Reason Codename - 일탈 이유의 코드명. 예: "R-DONT-EXPIRE-SET", "R-UNCONST-DELEG" |

| 15 |

Tenable Event ID - 일탈에서 트리거된 이벤트의 ID. 예: "40667", "28" |

| 16 |

Tenable Insertion Strings Name - 일탈 개체에서 트리거된 특성의 이름. 예: "Cn", "useraccountcontrol", "member", "pwdlastset" |

| 17 |

Tenable Insertion Strings Name - 일탈 개체에서 트리거된 특성의 값. 예: "s_infosec.scanner", "CN=Backup Operators,CN=Builtin,DC=domain,DC=local" |

문자열 삽입 및 큰따옴표

|

|

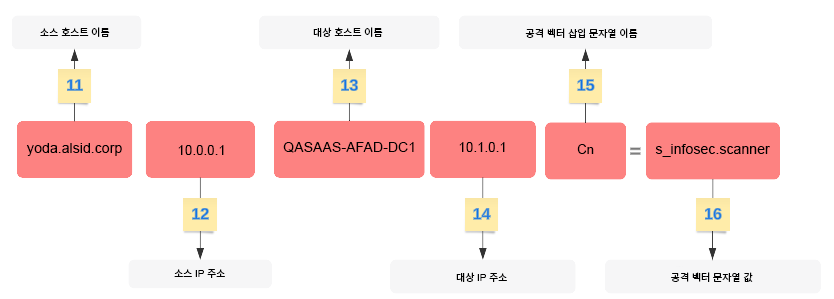

IoA 관련 요소

| 부분 | 설명 |

|---|---|

| 11 |

소스 호스트 이름 — 공격하는 호스트의 호스트 이름입니다. 값은 "알 수 없음"일 수도 있습니다. |

| 12 |

소스 IP 주소 - 공격하는 호스트의 IP 주소. 값은 IPv4 또는 IPv6일 수 있습니다. |

| 13 |

대상 호스트 이름 — 공격을 받는 호스트의 호스트 이름입니다. |

| 14 |

대상 IP 주소 — 공격을 받는 호스트의 IP 주소입니다. 값은 IPv4 또는 IPv6일 수 있습니다. |

| 15 |

공격 벡터 삽입 문자열 이름 - 일탈 개체가 트리거한 특성 이름. |

| 16 |

공격 벡터 삽입 문자열 값 - 일탈 개체가 트리거한 특성의 값. |

Syslog 메시지 프레이밍

-

UDP 및 TCP syslog 구성의 경우, Tenable Identity Exposure에서는 RFC-6587#3.4.2에 따라 메시지를 구분하기 위해 불투명 프레이밍(Non-Transparent-Framing) 방법을 사용합니다. 프레이밍 문자는 LF(\n)입니다.

-

TLS가 있는 TCP의 경우, Tenable Identity Exposure에서는 RFC-6587#3.4.1에 설명된 대로 8비트 단위 계수(Octet Counting) 방법을 사용합니다.

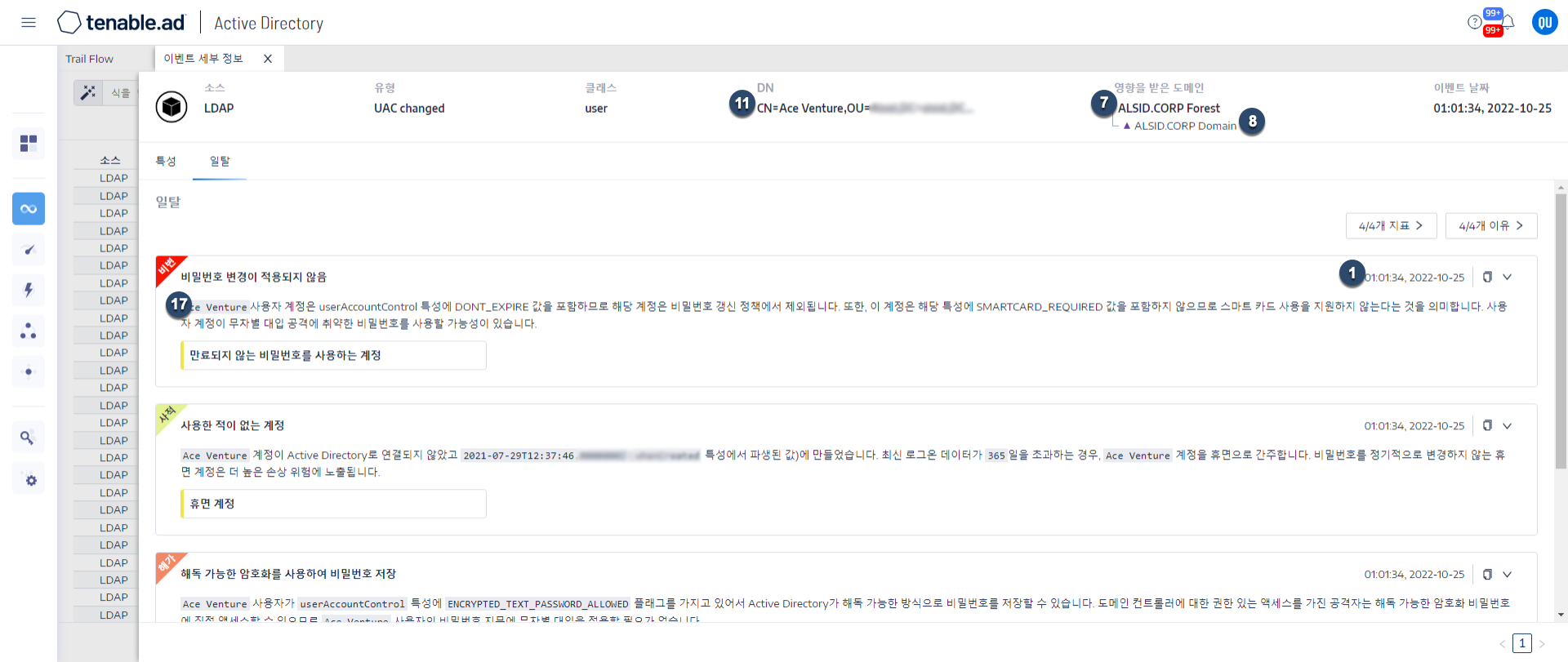

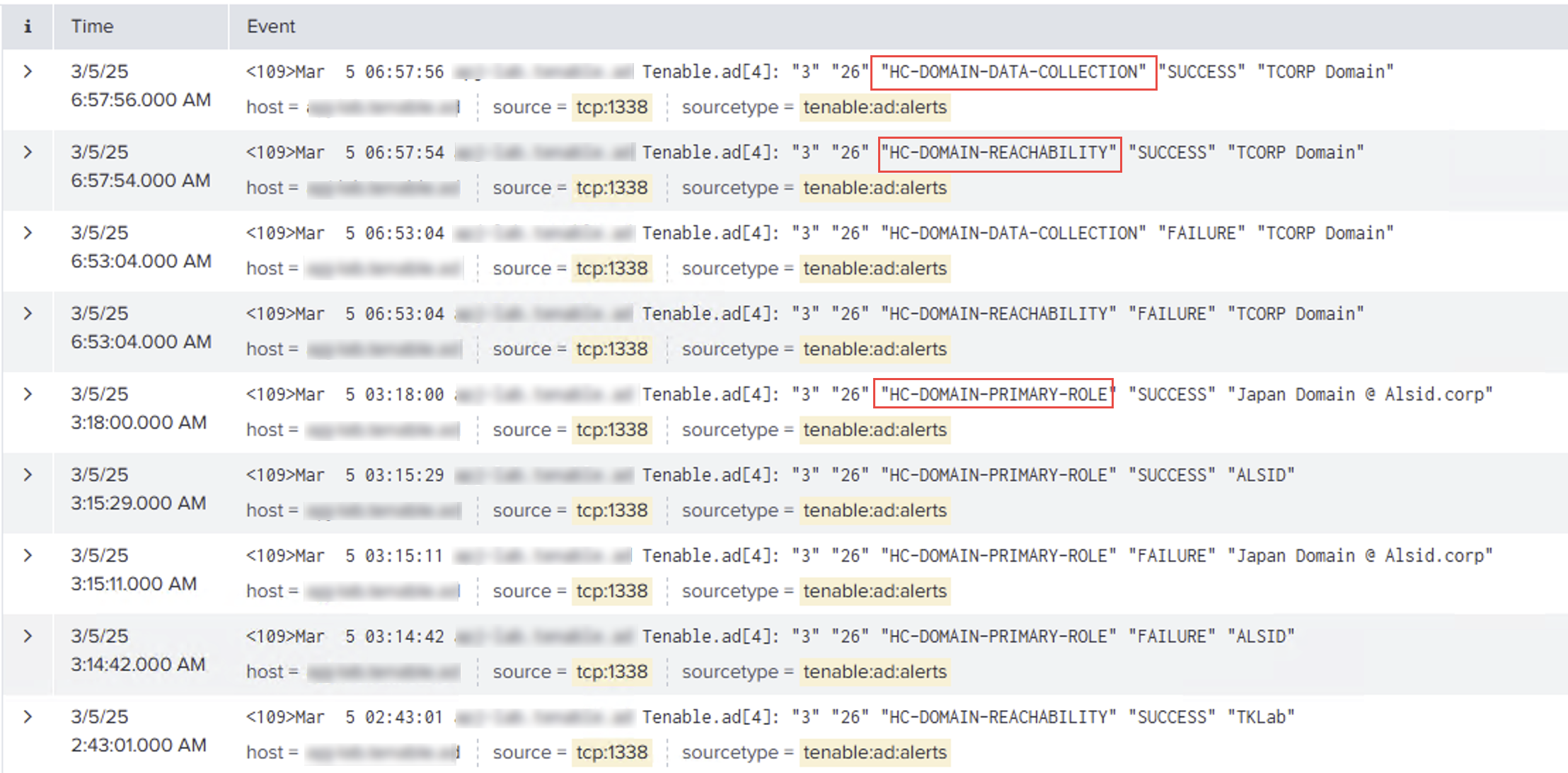

예

이 예시에는 Tenable Identity Exposure이(가) 사용자의 환경에서 수행한 상태 검사의 결과를 표시했습니다. 자세한 내용은 상태 검사를 참조하십시오.

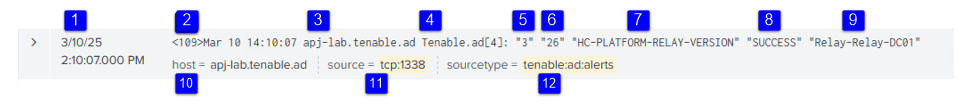

헤더 구조에는 표에 설명된 대로 다음 부분이 포함됩니다.

| 부분 | 설명 |

|---|---|

| 1 |

타임스탬프— 이벤트가 탐지된 날짜와 시간을 나타냅니다. |

| 2 |

Syslog 우선순위 — 시설과 심각도 수준을 결합한 syslog 우선순위 값입니다(RFC-3164). |

| 3 |

호스트 이름 — 알림을 생성한 애플리케이션이나 장치의 호스트 이름입니다. |

| 4 |

제품 이름 및 PID — 제품 이름과 그 제품의 프로세스 ID를 지정합니다. |

| 5 |

Tenable Msg Type - 이벤트 소스의 식별자. 예: "0"(= 각 일탈 발생 시), "1"(= 변경 시), "2"(= 각 공격 발생 시), "3"(= 상태 검사 상태 변경 시) |

| 6 |

Tenable Alert ID - 해당 알림의 고유 ID. 예: "0", "132" |

| 7 |

상태 검사 코드 이름 — 수행한 상태 검사를 나타냅니다. 자세한 내용은 상태 검사를 참조하십시오. |

| 8 |

상태 검사 상태 — 상태 검사의 결과를 나타냅니다. |

| 9 |

릴레이 이름 또는 도메인 이름 — 이 상태 검사와 연결된 릴레이 또는 도메인 컨트롤러를 의미합니다. |

| 10-12 |

메타데이터 필드:

|