Syslog 알림

기업에 따라서 잠재적인 위협과 보안 인시던트에 관한 로그를 수집하는 데 SIEM(Security Information and Event Management)을 사용하는 경우도 있습니다. Tenable Identity Exposure에서 Active Directory와 관련한 보안 정보를 SIEM Syslog 서버로 푸시하여 알림 메커니즘을 개선할 수 있습니다.

Syslog 알림 관리

알림 추가

-

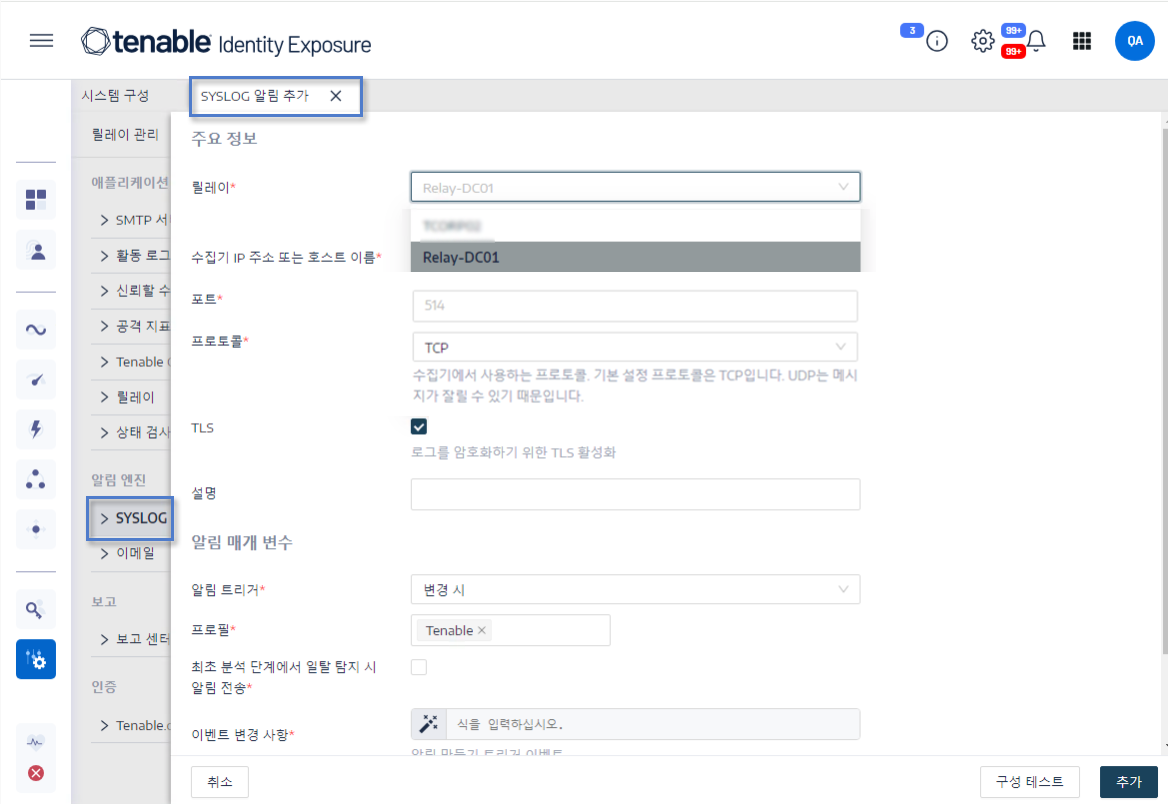

Tenable Identity Exposure에서 시스템 > 구성 > Syslog를 클릭합니다.

-

오른쪽에 있는 Syslog 알림 추가 버튼을 클릭합니다.

Syslog 알림 추가 창이 표시됩니다.

-

기본 정보 섹션 아래에 다음과 같은 정보를 입력합니다.

-

네트워크가 Secure Relay를 사용하는 경우: Relay 상자에서 화살표를 클릭하여 드롭다운 목록에서 SIEM과 통신할 Relay를 선택합니다.

-

수집기 IP 주소 또는 호스트 이름 상자에 알림을 받을 서버 IP 또는 호스트 이름을 입력합니다.

-

포트 상자에 수집기의 포트 번호를 입력합니다.

-

프로토콜 상자에서 화살표를 클릭하여 UDP 또는 TCP를 선택합니다.

-

TCP를 선택하는 경우, TLS 보안 프로토콜에서 로그를 암호화할 수 있게 하려면 TLS 옵션 확인란을 선택합니다.

-

-

-

설명 상자에 수집기에 대한 간략한 설명을 입력합니다.

-

알림 트리거 드롭다운 목록에서 다음 중 하나를 선택합니다.

-

변경 시: 사용자가 지정한 이벤트가 발생할 때마다 Tenable Identity Exposure에서 알림을 보냅니다.

-

각 일탈에 대해: Tenable Identity Exposure에서 각각의 일탈 IoE 탐지마다 알림을 보냅니다.

-

각 공격에 대해: Tenable Identity Exposure에서 각각의 일탈 IoA 탐지마다 알림을 보냅니다.

-

각 상태 검사 상태 변경에 대해: Tenable Identity Exposure에서 상태 검사 상태가 변경될 때마다 알림을 보냅니다.

-

-

프로필 상자에서 이 Syslog 알림에 사용할 프로필을 클릭하여 선택합니다(해당하는 경우).

-

최초 분석 단계에서 일탈 탐지될 때 알림 보내기: 다음 중 하나를 수행(해당하는 경우):

-

확인란 선택: 시스템 재부팅이 알림을 트리거하는 경우 Tenable Identity Exposure에서 대량의 Syslog 메시지를 보냅니다.

-

확인란 선택 취소: 시스템 재부팅이 알림을 트리거하는 경우 Tenable Identity Exposure에서 Syslog 메시지를 보내지 않습니다.

-

-

심각도 임계값: 드롭다운 상자 화살표를 클릭하여 Tenable Identity Exposure에서 알림을 보낼 임계값을 선택합니다(해당하는 경우).

-

이전에 선택한 알림 트리거에 따라:

-

이벤트 변경: 변경 시 알림을 트리거하도록 설정한 경우, 이벤트 알림을 트리거할 식을 입력합니다.

아이콘을 클릭하여 검색 마법사를 사용하거나 검색 상자에 쿼리 식을 입력한 다음 유효성 검사를 클릭할 수 있습니다. 자세한 내용은 Trail Flow 쿼리 사용자 지정를 참조하십시오.참고: Tenable Identity Exposure에서는 이벤트를 수신하자마자 이 필터를 적용하여 Syslog로 전달한 다음에 각종 추가적인 보안 분석을 수행합니다. 따라서 강화된 데이터나 사후 처리된 데이터에 의존하는 필터는 이 단계에서는 효과가 없습니다.

아이콘을 클릭하여 검색 마법사를 사용하거나 검색 상자에 쿼리 식을 입력한 다음 유효성 검사를 클릭할 수 있습니다. 자세한 내용은 Trail Flow 쿼리 사용자 지정를 참조하십시오.참고: Tenable Identity Exposure에서는 이벤트를 수신하자마자 이 필터를 적용하여 Syslog로 전달한 다음에 각종 추가적인 보안 분석을 수행합니다. 따라서 강화된 데이터나 사후 처리된 데이터에 의존하는 필터는 이 단계에서는 효과가 없습니다. -

위험 노출 지표: 각 일탈에 대해 알림을 트리거하도록 설정한 경우, 각 심각도 옆에 있는 화살표를 클릭하여 위험 노출 지표 목록을 펼친 다음 알림을 보낼 항목을 선택합니다.

-

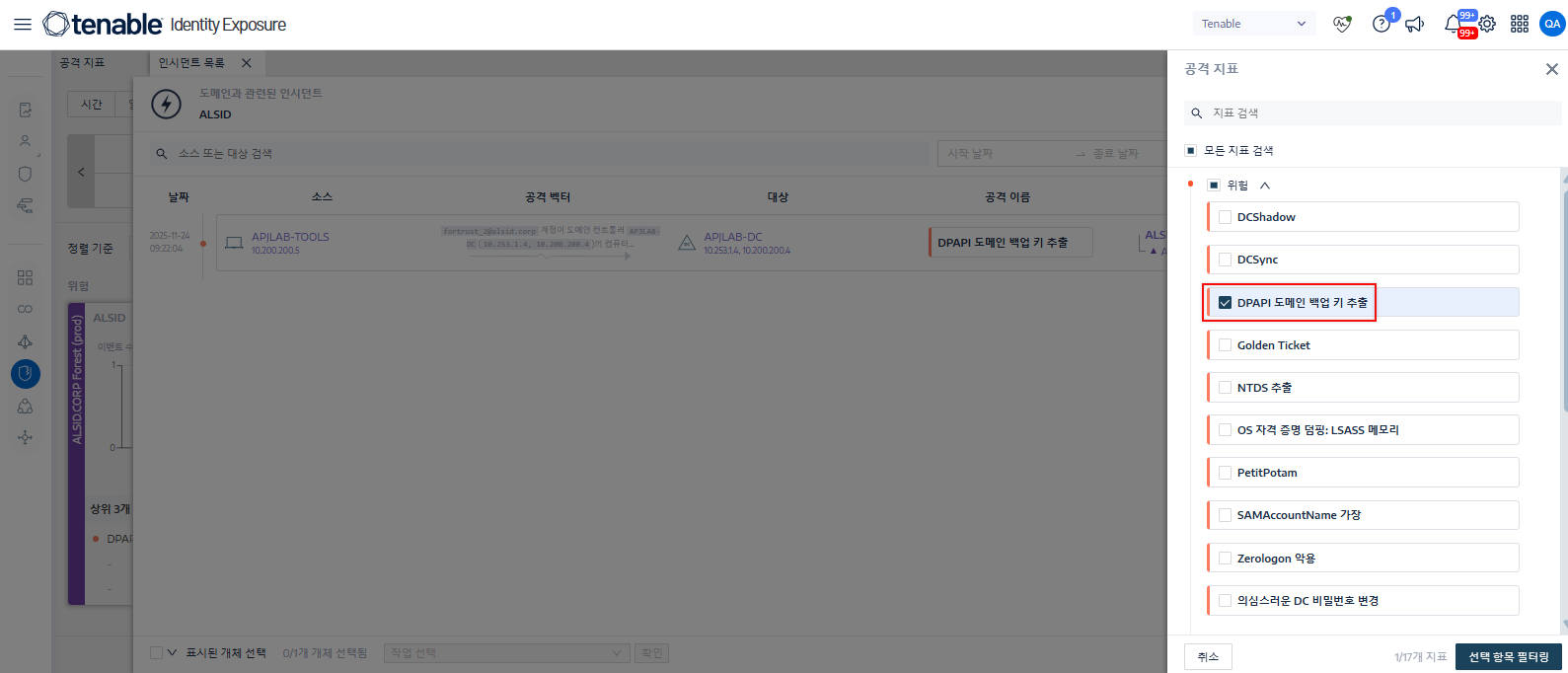

공격 지표: 각 공격에 대해 알림을 트리거하도록 설정한 경우, 각 심각도 옆에 있는 화살표를 클릭하여 공격 지표 목록을 펼친 다음 알림을 보낼 항목을 선택합니다.

-

상태 검사 상태 변경: 상태 검사를 클릭하여 알림을 트리거할 상태 검사 유형을 선택한 다음, 선택 항목 필터링을 클릭합니다.

-

-

도메인 상자를 클릭하여 Tenable Identity Exposure에서 알림을 보낼 도메인을 선택합니다.

포리스트 및 도메인 창이 표시됩니다.

-

포리스트 또는 도메인을 선택합니다.

-

선택 항목 필터링을 클릭합니다.

-

-

구성 테스트를 클릭합니다.

메시지가 표시되어 Tenable Identity Exposure에서 서버에 Syslog 알림을 보냈다고 확인합니다.

-

추가를 클릭합니다.

메시지가 표시되어 Tenable Identity Exposure에서 Syslog 알림을 만들었다고 확인합니다.

알림 편집

-

Tenable Identity Exposure에서 시스템 > 구성 > Syslog를 클릭합니다.

-

Syslog 알림 목록에서 수정하려는 항목을 가리킨 다음 줄 끝의

아이콘을 클릭합니다.

아이콘을 클릭합니다.Syslog 알림 편집 창이 표시됩니다.

-

이전 절차 "새 Syslog 알림을 추가하는 방법"에 설명된 대로 필요한 부분을 수정합니다.

-

편집을 클릭합니다.

메시지가 표시되어 Tenable Identity Exposure에서 알림을 업데이트했음을 확인합니다.

알림 삭제

-

Tenable Identity Exposure에서 시스템 > 구성 > Syslog를 클릭합니다.

-

Syslog 알림 목록에서 삭제하려는 항목을 가리킨 다음 줄 끝의

아이콘을 클릭합니다.

아이콘을 클릭합니다.메시지가 표시되어 삭제할 것인지 확인을 요청합니다.

-

삭제를 클릭합니다.

메시지가 표시되어 Tenable Identity Exposure에서 알림을 삭제했음을 확인합니다.

Syslog 데이터를 Tenable Identity Exposure 알림에 매핑

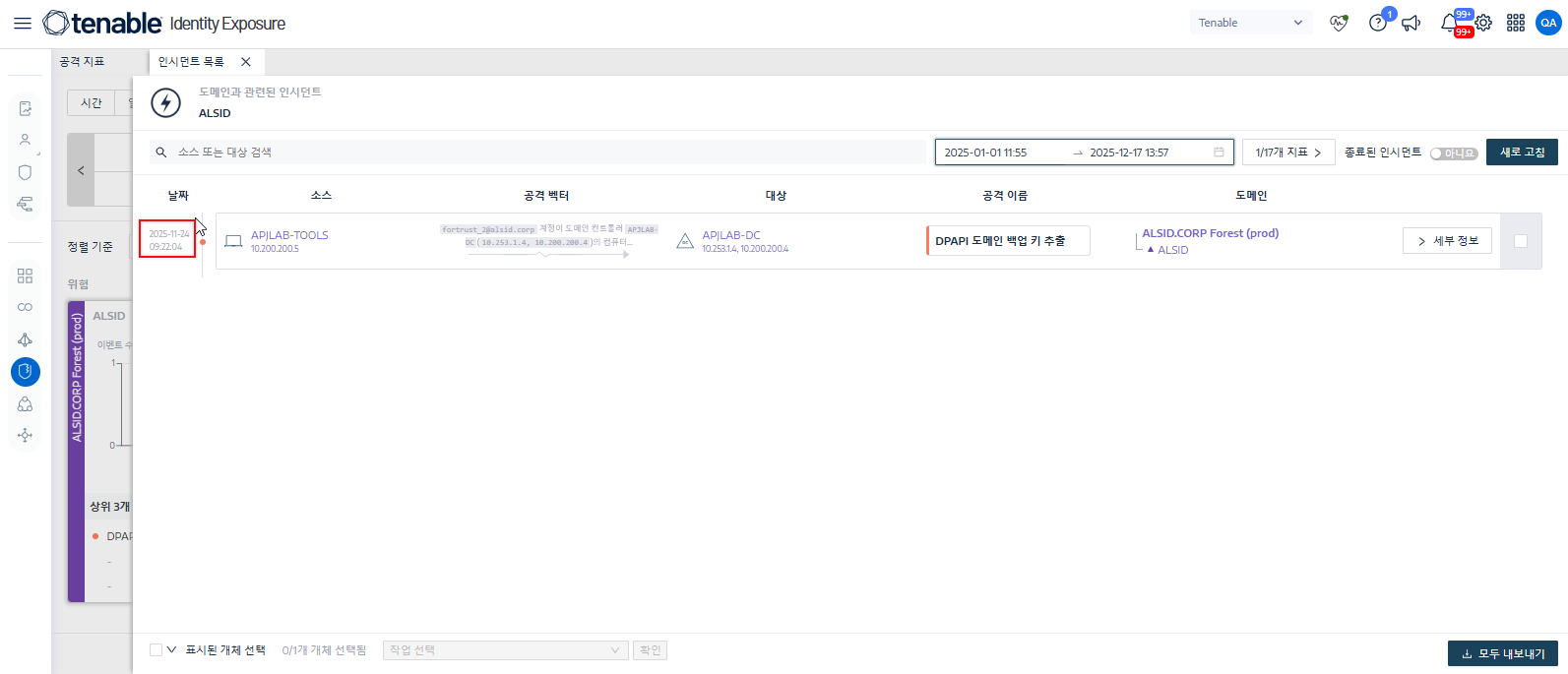

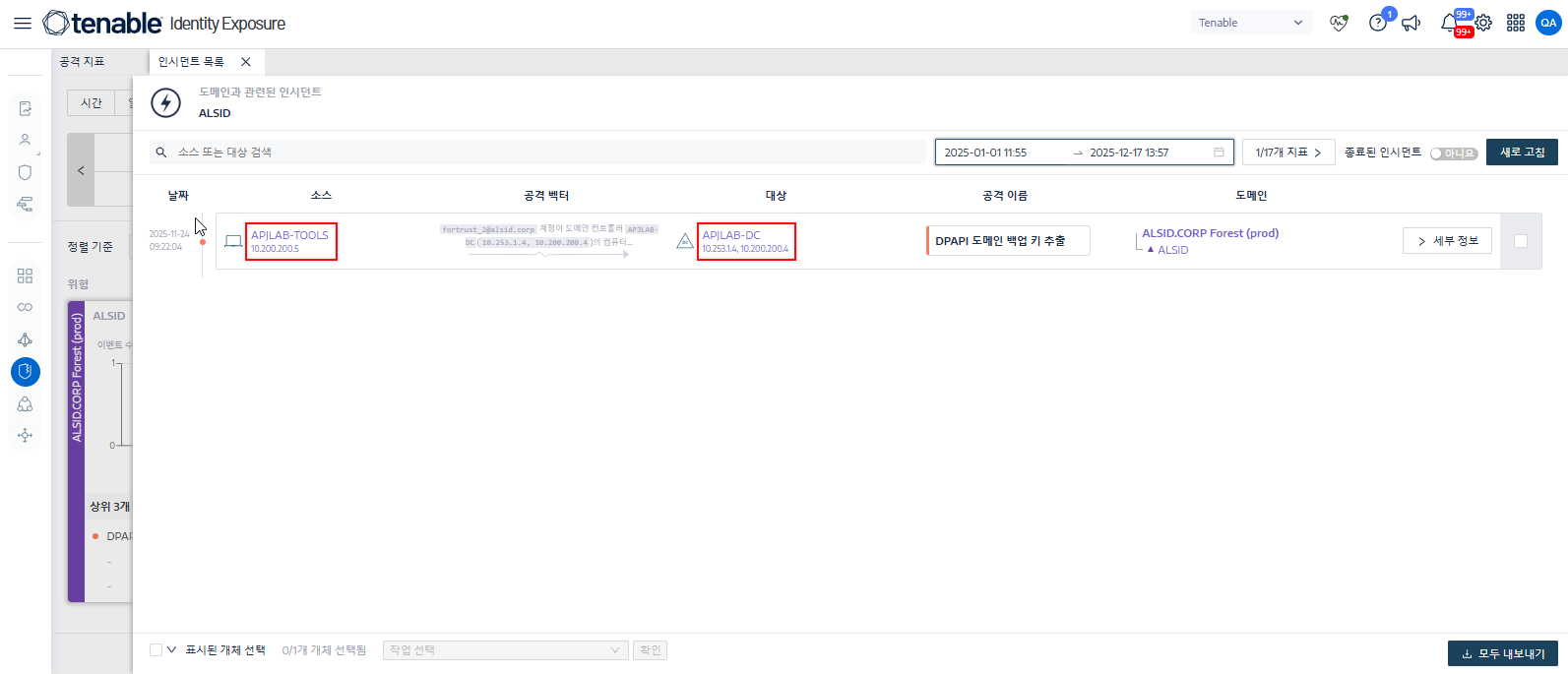

이 절차에서는 SIEM의 Syslog 데이터를 Tenable Identity Exposure 공격 알림에 매핑하는 방법을 설명합니다.

예:

<116>feb 04 10:31:01 qradar.alsid.app TenableAD[4]: "2" "1337" "Alsid Forest" "alsid.corp" "DC Sync" "medium" "LABFAB-TOOLS" "10.200.200.5" "LABFAB-DC" "10.200.200.4" "user"="dcadmin" "dc_name"="LABFAB-DC"Tenable의 각 Syslog 이벤트는 특정 필드를 따옴표(")로 묶는 표준 형식을 따릅니다. 이러한 필드는 알림 ID, 도메인, 위협 유형, 위험 수준, 호스트 이름, IP 주소 등과 같은 다양한 이벤트 특성을 나타냅니다.

| 부분 # | 필드 값 | 설명 |

|---|---|---|

| 1 | feb 04 10:31:01 | 타임스탬프 (이벤트 시간) |

| 2 | "2" | 심각도 수준 |

| 3 | "1337" | 알림 ID |

| 4 | "Alsid Forest" | 포리스트 이름 |

| 5 | "alsid.corp" | 도메인 이름 |

| 6 | "DC Sync" | Attack / Tenable Codename |

| 7 | "medium" | 위험 수준 |

| 8 | "LABFAB-TOOLS" | 소스 호스트 이름 |

| 9 | "10.200.200.5" | 소스 IP 주소 |

| 10 | "LABFAB-DC" | 대상 호스트 이름(대상 DC) |

| 11 | "10.200.200.4" | 대상 IP 주소 |

| 12 | "user"="dcadmin" | 공격에 사용된 계정 |

| 13 | "dc_name"="LABFAB-DC" | 도메인 컨트롤러 이름 |

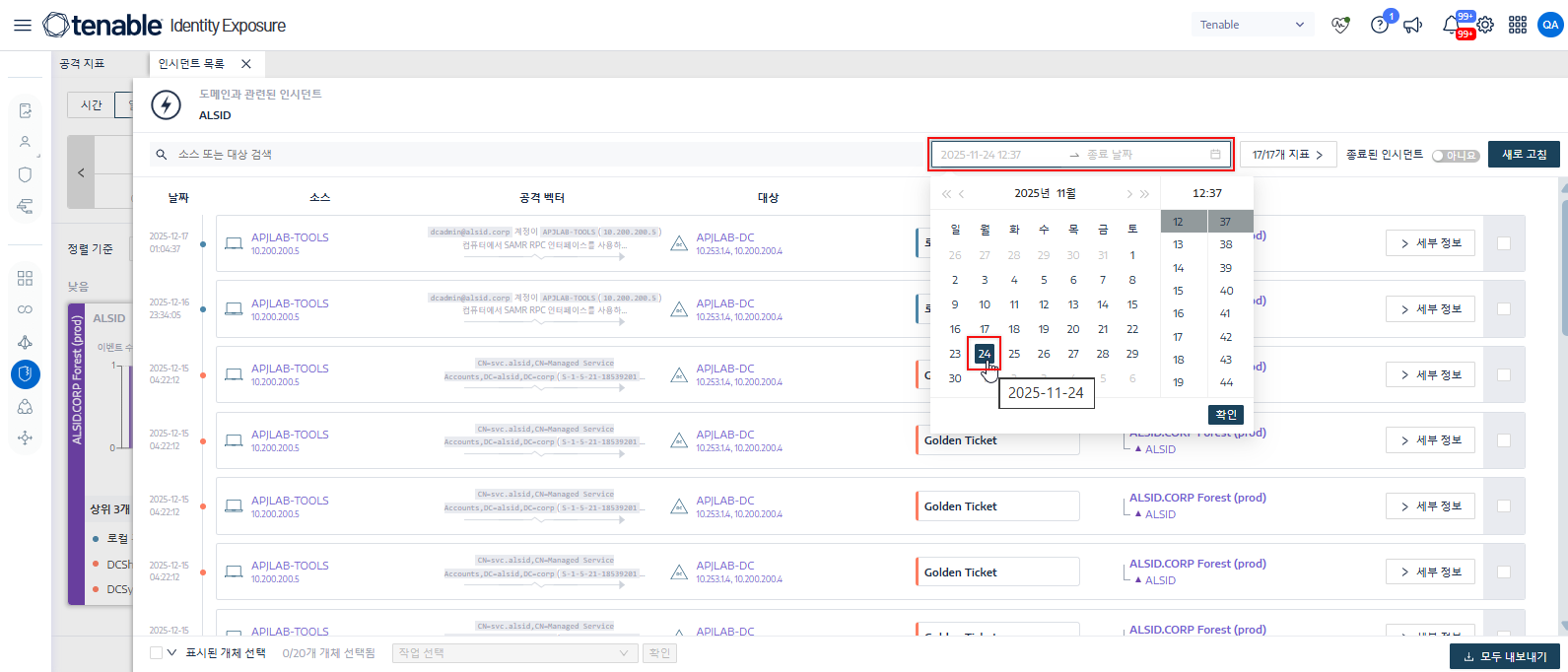

Syslog 데이터를 공격 정보에 매핑하는 방법:

-

공격 코드 이름 기준 필터링: 값이 "DC Sync"인 이벤트를 선택합니다(6부 – 공격 코드 이름).

-

날짜 기준 필터링: 이벤트를 타임스탬프로 좁힙니다. feb 04 10:31:01(파트 1 – 타임스탬프).

-

정확한 타임스탬프와 일치: 이벤트 타임스탬프가 feb 04 10:31:01(파트 1 – 타임스탬프)과 일치하는지 확인합니다.

-

소스와 대상 확인: 공격 세부 정보가 일치해야 합니다.

-

소스: "LABFAB-TOOLS" "10.200.200.5"(파트 8 및 9)

-

대상: "LABFAB-DC" "10.200.200.4"(파트 10 및 11)

-

참고 항목