공격 지표 설치 스크립트

IoA 설치 스크립트 실행

IoA 스크립트를 실행하는 방법:

-

PowerShell을 관리자 권한으로 열고 스크립트 디렉터리로 이동하여 실행 정책을 조정하고 스크립트를 실행합니다.

복사.\Register-TenableIOA.ps1 -

구성과 관련된 매개 변수를 입력합니다.

매개 변수 설명 GPODisplayName 이벤트 수신기를 등록하는 작업을 만드는 데 사용되는 GPO의 표시 이름입니다. 기본값: Tenable.ad. 임시 폴더 위치 배포 중에 GPO 백업을 저장하는 데 사용되는 임시 폴더입니다. 기본값: %TEMP%\Tenable.ad\. DomainControllerAddress 배포할 도메인 컨트롤러의 FQDN 또는 IP 주소. 스크립트가 도메인 컨트롤러가 아닌 서버나 워크스테이션에서 실행되는 경우 이것을 지정합니다. 생략하면 로컬 시스템에서 도메인 정보를 가져옵니다. DomainControllerOU 도메인 컨트롤러를 포함하는 조직 단위의 고유 이름입니다. DC가 기본 OU 외부로 이동한 경우 이것을 지정합니다. 예: OU=Domain Controllers,DC=ROOT,DC=DOMAIN. TenableServiceAccount Tenable Identity Exposure에서 사용하는 서비스 계정의 이름입니다. 이 계정에는 그룹 정책 개체를 읽을 명시적 권한이 필요합니다. 제거 이벤트 수신기와 WMI Active 스크립트 소비자를 제거하여 이벤트 로그 수집을 중지합니다. 기본값: false. ConfigurationFileLocation GPO 구성을 업데이트하는 데 사용할 파일의 경로입니다. 대상 이 등록 스크립트의 대상이 되는 도메인 컨트롤러를 쉼표로 구분한 목록입니다. 예: DC-ROOT1,DC-ROOT2. 이 매개 변수는 선택 사항입니다.

팁: 사용하는 경우, 목록에 PDCE가 포함되어야 합니다. 그렇지 않으면 IoA 배포가 실패합니다.

정리GPODisplayName 이벤트 수신기와 WMI Active 스크립트 소비자를 제거하는 정리 작업을 만드는 데 사용되는 GPO의 표시 이름입니다. 기본값: Tenable.ad 정리. EventLogsFileWriteFrequency PDCE가 아닌 도메인 컨트롤러에 대해 DFSR 모드에서 이벤트 로그 파일이 생성되는 빈도(초)입니다. 기본값: 15초. 최대: 300초(5분). 선택 사항인 매개 변수입니다. SmbShareLocation PDCE에서 '전용 SMB 공유' 모드로 실행 중인 경우 SMB 공유 위치의 디스크 경로(절대)입니다. 이 폴더는 Tenable Identity Exposure에서 관리합니다. 기본값: C:\Tenable\IdentityExposure\IOALogs. 선택 사항인 매개 변수입니다. UseXmlEventRender 수신기에 대해 레거시 XML 기반 이벤트 렌더링을 사용합니다. 이 방법은 값 기반 렌더러보다 느리지만 안정적입니다. 기본적으로 사용 중지되어 있습니다.

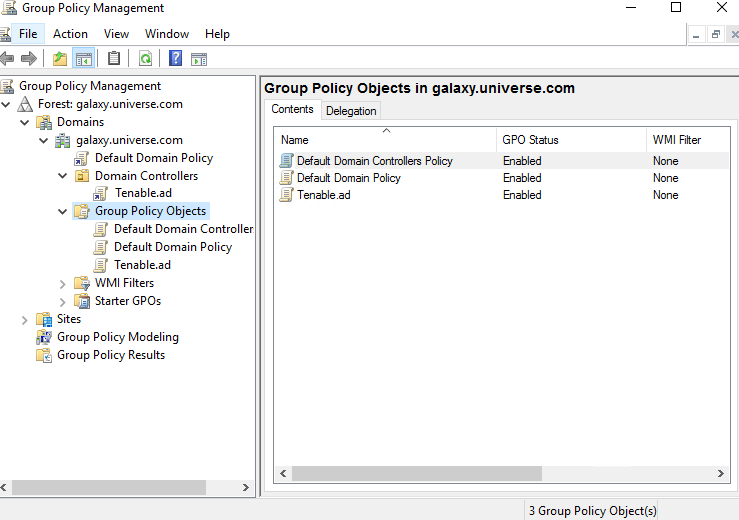

그룹 정책 개체

공격 지표(IoA) 설치 파일을 다운로드하여 실행하면 IoA 스크립트가 Active Directory(AD) 데이터베이스에서 기본적으로 Tenable.ad라는 이름이 지정된 새 그룹 정책 개체(GPO)를 만듭니다. 시스템은 Tenable Identity Exposure GPO를 모든 도메인 컨트롤러(DC)를 포함한 도메인 컨트롤러 조직 단위(OU)에만 연결합니다. 새 정책은 GPO 메커니즘을 사용해 모든 DC 사이에 자동으로 복제됩니다.

참고 항목