공격 지표 설치

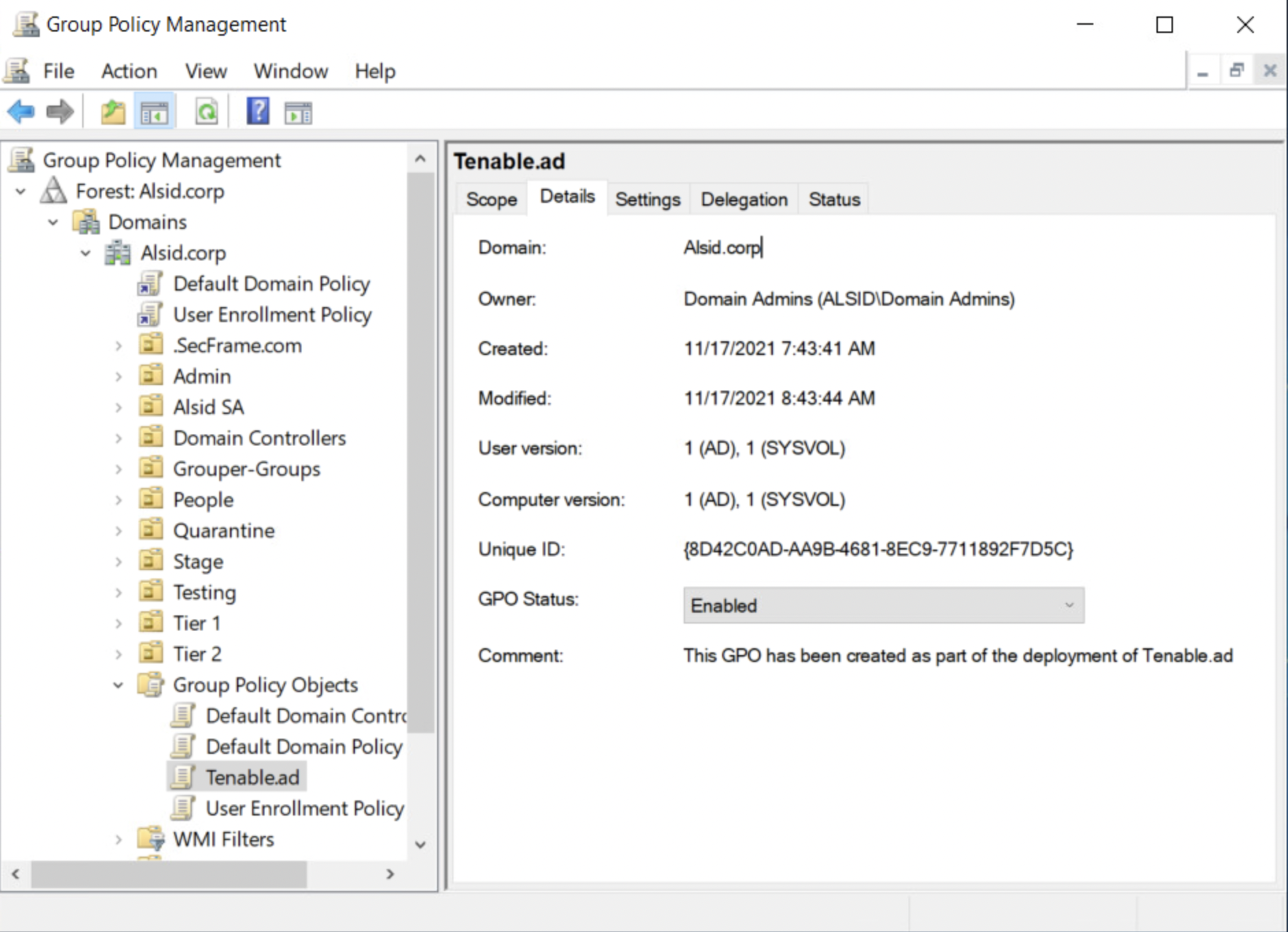

Tenable Identity Exposure의 공격 지표(IoA) 모듈에서는 새 그룹 정책 개체(GPO)를 만들어 조직 단위(OU)에 연결할 수 있는 관리자 계정으로 PowerShell 설치 스크립트를 실행해야 합니다. 이 스크립트는 Tenable Identity Exposure에서 모니터링하고 네트워크를 통해 도메인 컨트롤러에 연결할 수 있는 Active Directory 도메인에 조인된 모든 컴퓨터에서 실행할 수 있습니다.

이 설치 스크립트는 각 AD 도메인에서 한 번씩만 실행하면 됩니다. 생성된 GPO가 기존 및 신규 도메인 컨트롤러(DC)에 모두 이벤트 수신기를 자동으로 배포하기 때문입니다.

또한, "자동 업데이트" 기능으로 기존 IoA를 수동으로 다시 배포하지 않고도 자동으로 사용 설정하거나 사용 중지할 수 있습니다. 이 기능은 IoA 콘텐츠 자체를 자동으로 업데이트하지 않습니다. IoA의 최신 버전을 가져오려면 다시 배포해야 합니다.

-

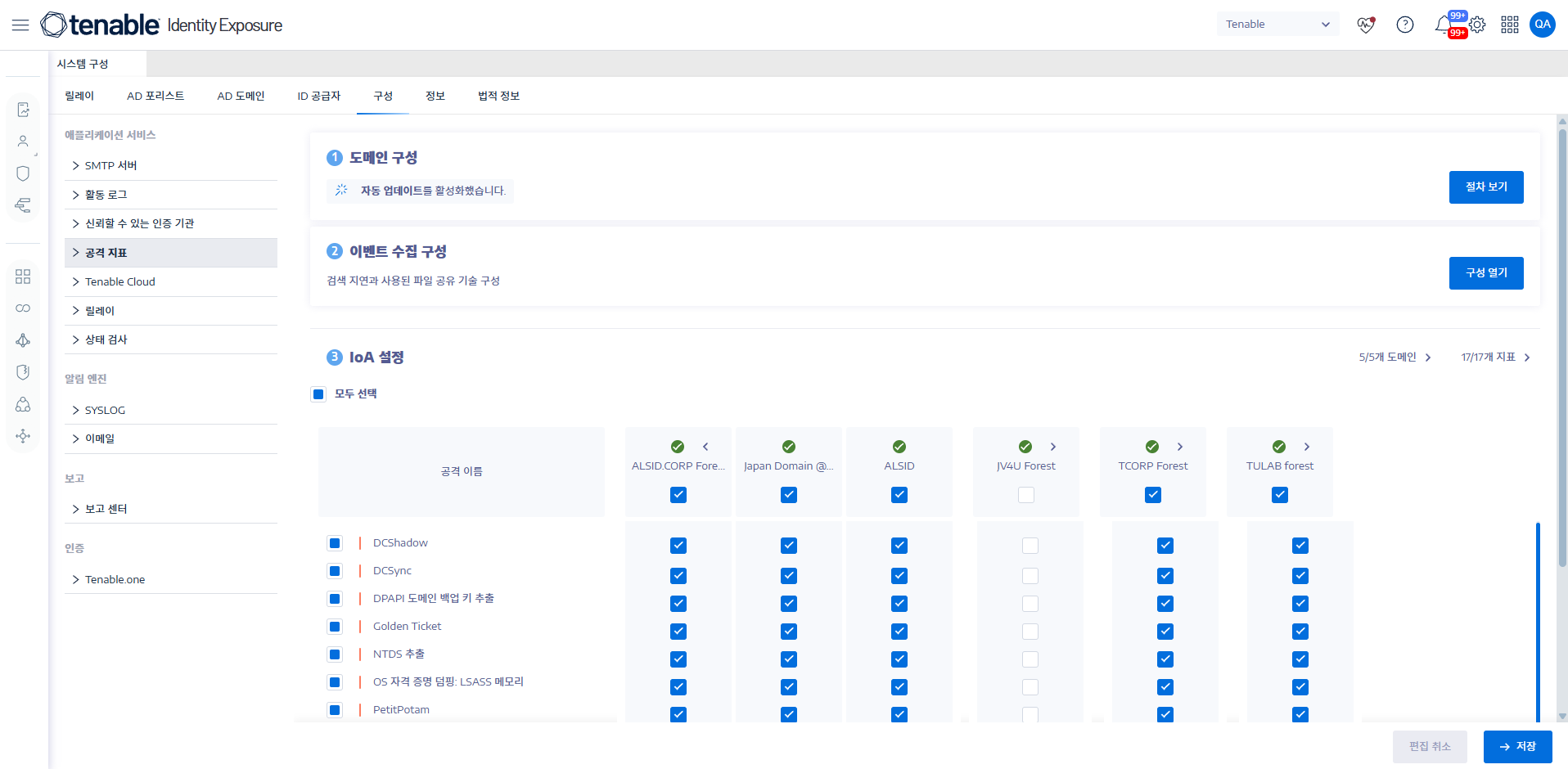

Tenable Identity Exposure에서 왼쪽 메뉴 표시줄의 시스템을 클릭하고 구성 탭을 클릭합니다.

구성 창이 표시됩니다.

-

공격 지표를 클릭합니다.

IoA 구성 창이 표시됩니다.

-

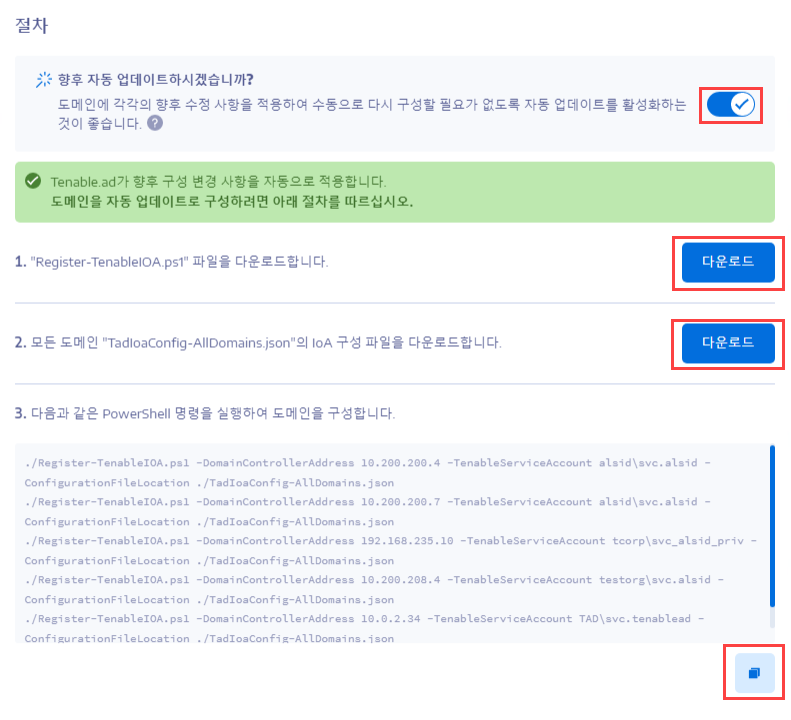

(1) 도메인 구성에서 절차 보기를 클릭합니다.

절차 창이 열립니다.

-

향후 자동 업데이트 아래에서:

-

기본 옵션인 사용으로 설정하면 향후 사용자가 Tenable Identity Exposure에서 IoA 구성을 수정할 때마다 Tenable Identity Exposure에서 자동으로 해당 구성을 업데이트합니다. 이렇게 하면 지속적인 보안 분석도 보장됩니다.

-

이 옵션을 비활성화하면 메시지가 표시되어 향후 자동 업데이트를 받을 것인지 물어봅니다. 절차 보기를 클릭하고 사용으로 설정합니다.

-

-

다운로드를 클릭하여 각 도메인에 대해 실행할 스크립트를 다운로드합니다(Register-TenableIOA.ps1).

-

다운로드를 클릭하여 도메인에 대한 구성 파일(TadIoaConfig-AllDomains.json)을 다운로드합니다.

-

를 클릭하여 도메인을 구성할 PowerShell 명령을 복사합니다.

를 클릭하여 도메인을 구성할 PowerShell 명령을 복사합니다.

-

절차 창 바깥을 클릭하여 창을 닫습니다.

-

관리자 권한으로 PowerShell 터미널을 열고 명령을 실행하여 IoA에 대한 도메인 컨트롤러를 구성합니다.

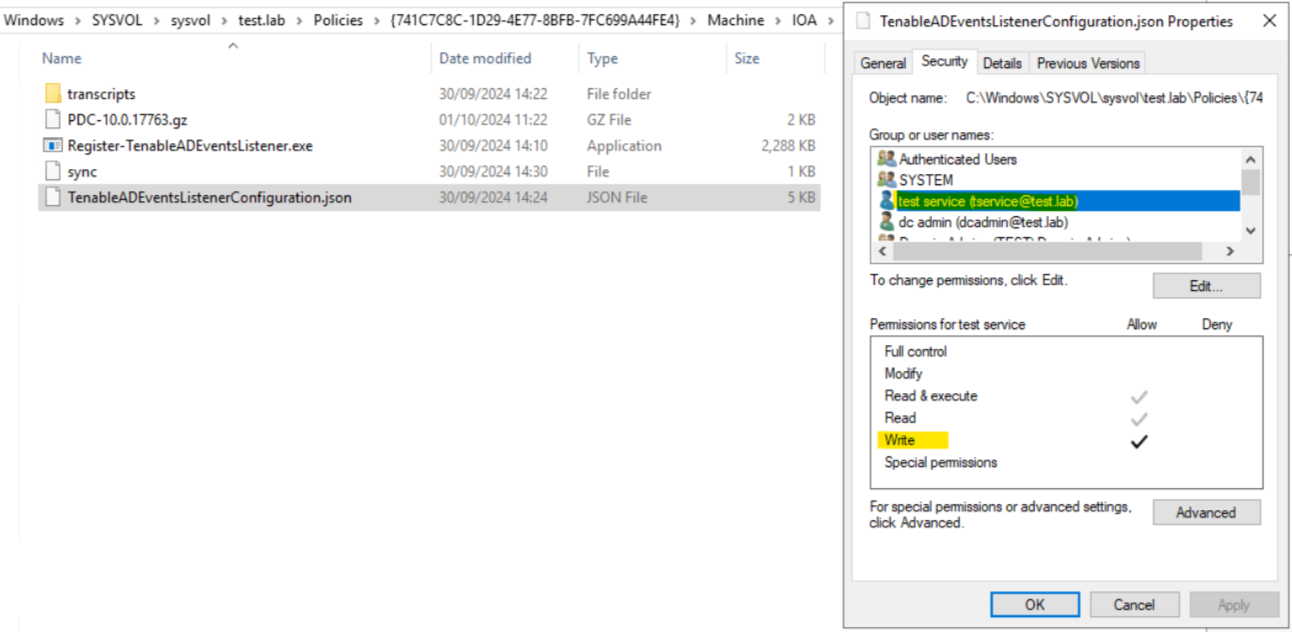

참고: IoA를 설치하고 도메인을 쿼리하는 데 사용하는 서비스 계정에 Tenable Identity Exposure(구 Tenable.ad) GPO 폴더의 쓰기 권한이 있어야 합니다. 설치 스크립트가 이 권한을 자동으로 추가합니다. 이 권한을 제거하면 Tenable Identity Exposure에 오류 메시지가 표시되며 자동 업데이트가 더 이상 작동하지 않습니다. 자세한 내용은 공격 지표 설치 스크립트을 참조하십시오.

-

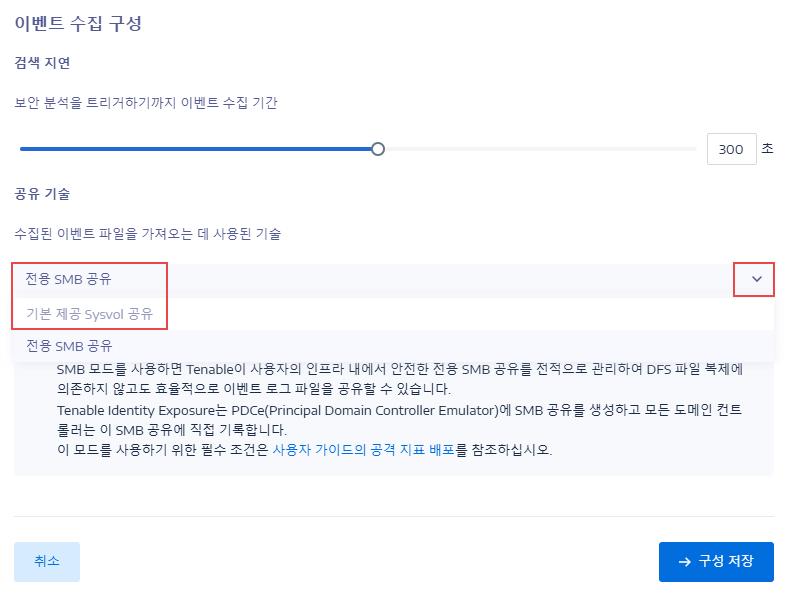

검색 지연 아래에서 슬라이더를 움직여 보안 분석을 트리거하기까지 이벤트 수집 기간을 선택합니다.

-

공유 기술 아래에서 드롭다운 화살표를 클릭하여 다음 중 하나를 선택합니다.

-

전용 SMB 공유 — Tenable Identity Exposure에서 PDCe(Principal Domain Controller Emulator)에 SMB 공유를 생성하고, 모든 도메인 컨트롤러가 이 SMB 공유에 직접 기록합니다. 이 모드를 사용하기 위한 필수 조건은 공격 지표 배포를 참조하십시오.

-

기본 제공 SYSVOL 공유 — SYSVOL 공유에 저장된 이벤트 로그 파일을 DFSR 방식의 일부로서 모든 도메인 컨트롤러에서 사용할 수 있습니다.

참고: IoA 모듈을 설치한 뒤에, 공격 지표 배포에 표시된 대로 SMB 모드 필수 조건을 준수하기만 하면 언제든 SMB와 SYSVOL 모드 간에 전환할 수 있습니다.

참고: 두 가지 도메인 상태 검사를 이용하면 IoA 모듈의 상태를 평가하는 데 도움이 됩니다. 자세한 내용은 상태 검사를 참조하십시오.

-

-

구성 저장을 클릭합니다.

-

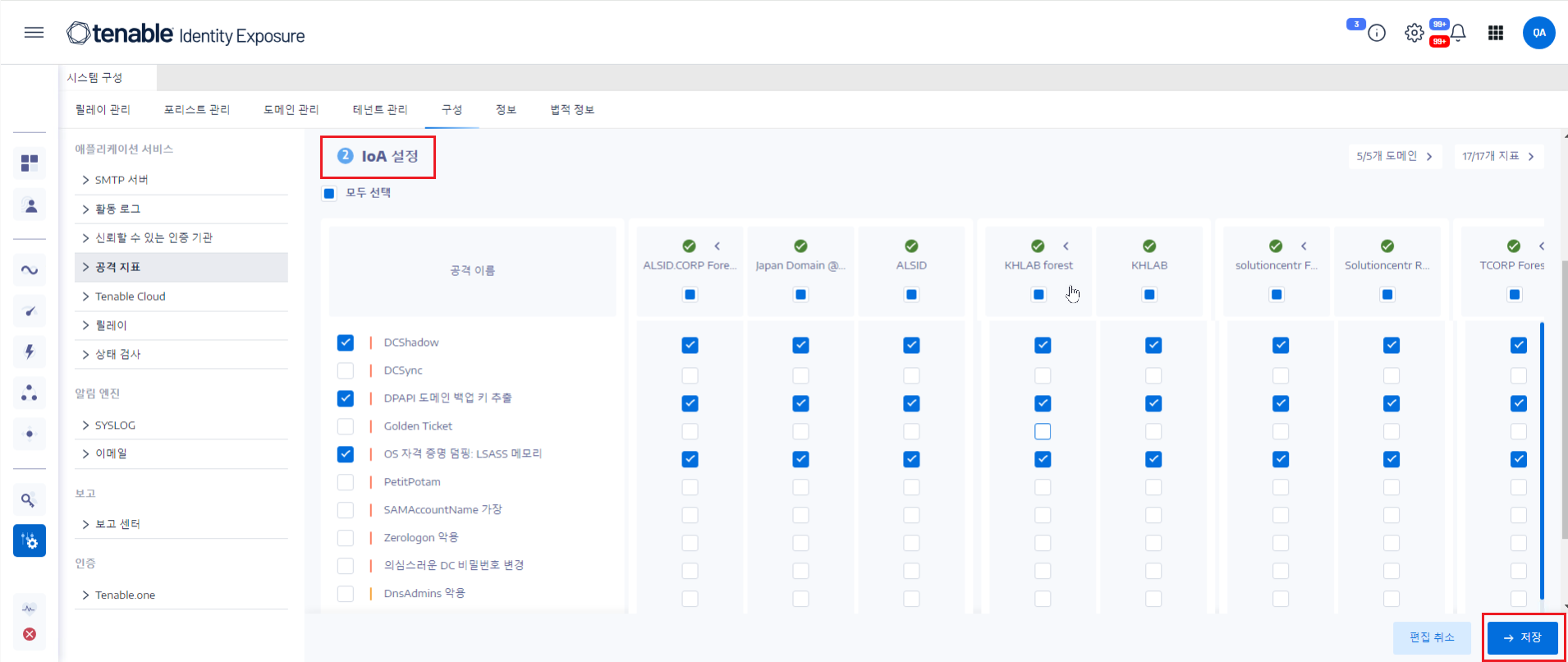

IoA 구성 창의 IoA 설정 아래에서 구성하려는 IoA를 선택합니다.

팁: Zerologon Exploitation 공격 지표(IoA)는 2020년부터 시작되었습니다. 모든 도메인 컨트롤러(DC)가 최근 3년 이내에 업데이트를 받은 경우, 이 취약성으로부터 보호됩니다. 이 취약성으로부터 DC를 보호하기 위한 필수 패치를 확인하려면 Microsoft의 Netlogon 권한 상승 취약성 정보를 참조하십시오. DC의 보안을 확인하고 나면 이 IoA를 안전하게 비활성화하여 불필요한 알림을 받지 않도록 할 수 있습니다. -

저장을 클릭합니다.

-

향후 자동 업데이트를 사용으로 설정한 경우, Tenable Identity Exposure에서 새 구성을 저장하고 자동으로 업데이트합니다. 이 업데이트가 적용되려면 몇 분 걸립니다.

-

향후 자동 업데이트를 사용으로 설정하지 않은 경우, 절차 창이 나타나서 IoA에 대한 도메인을 구성하는 방법:(으)로 안내합니다.

-

-

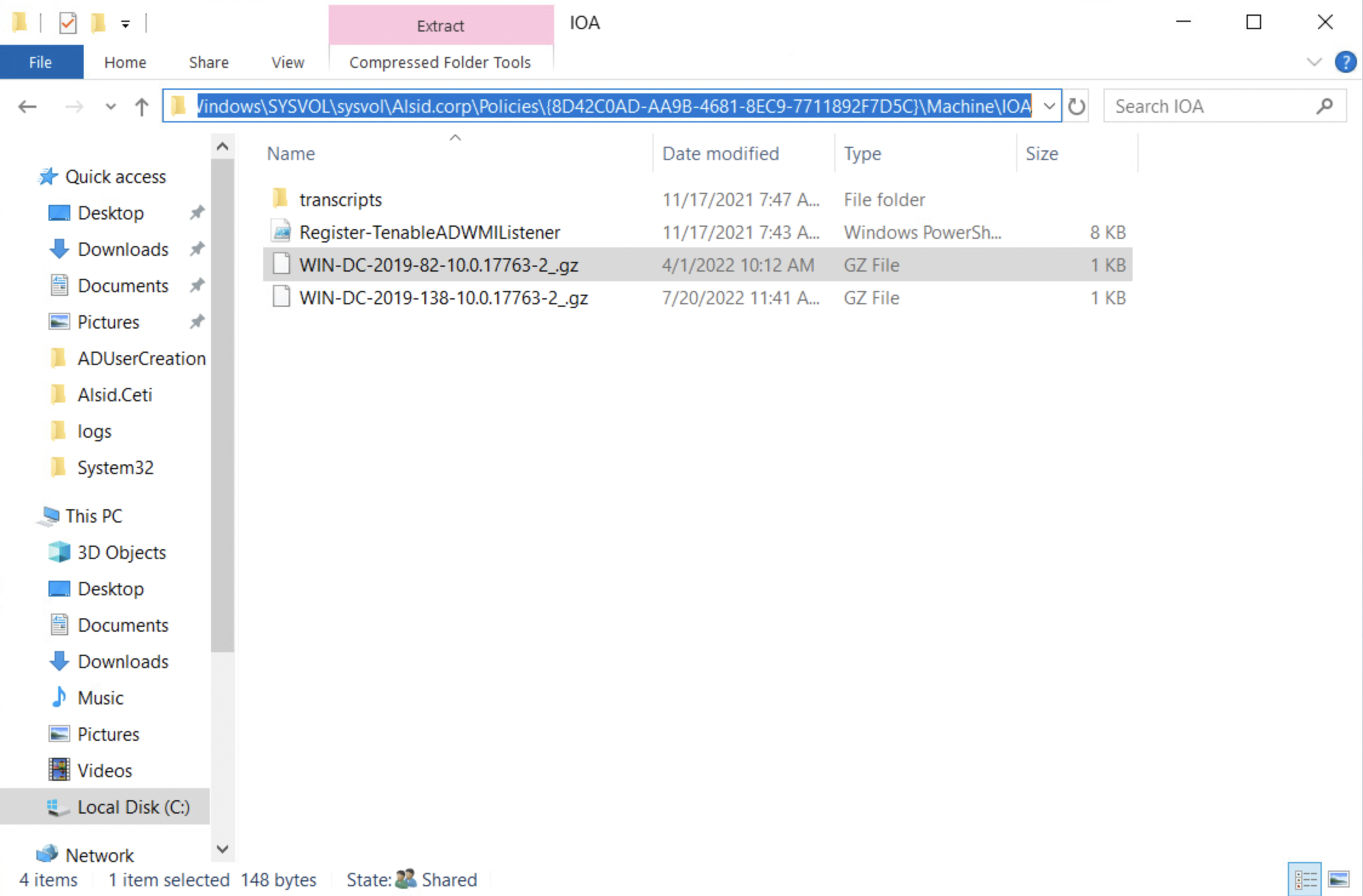

파일 관리자에서 \\<DNS-NAME>\sysvol\<DNS-NAME>\Policies\{<GPO-ID>}\Machine\으로 이동합니다.

-

TenableADEventsListenerConfiguration.json 파일을 마우스 오른쪽 버튼으로 클릭한 다음, 속성을 선택합니다.

-

보안 탭을 선택하고 고급을 클릭합니다.

-

유효 액세스 탭을 클릭합니다.

-

사용자 선택을 클릭합니다.

-

<TENABLE-SERVICE-ACCOUNT-NAME>유형에서 확인을 클릭합니다.

-

유효 액세스 보기를 클릭합니다.

-

Tenable 서비스 계정의 "쓰기" 권한이 활성 상태인지 확인합니다.

아니면, PowerShell을 사용해도 됩니다.

-

다음 명령을 실행하십시오.

복사Install-Module -Name NTFSSecurity -RequiredVersion 4.2.3

복사Get-NTFSEffectiveAccess -Path \\<DNS-NAME>\sysvol\<DNS-NAME>\Policies\{<GPO-ID>}\IOA\ -Account <TENABLE-SERVICE-ACCOUNT-NAME>

공격의 오탐 및 미탐을 피하려면 IoA를 환경에 따라 보정해야 합니다. 그러려면 Active Directory의 크기에 따라 이를 맞추거나 알려진 도구를 허용 목록에 추가하는 등의 조처가 필요합니다.

-

선택하는 옵션 또는 권장하는 값에 관한 자세한 정보는Tenable Identity Exposure공격 지표 참조 가이드를 참조하십시오.

-

지표 사용자 지정에 설명된 대로 보안 프로필에서 각 IoA에 옵션과 값을 적용합니다.

배포 중에 다음과 같은 오류 메시지가 표시될 수 있습니다.

| 메시지 | 수정 |

|---|---|

| "Tenable Identity Exposure에서 구성 파일에 쓸 수 없습니다. 대상 폴더 <targetFolder>가 존재하지 않습니다. 이것은 IoA 모듈 배포가 실패했을 수 있음을 나타냅니다." | 스크립트를 제거하고 "절차 보기"를 클릭하여 스크립트를 다시 설치하는 방법을 참조하십시오. |

| "Tenable Identity Exposure에서 <targetFile>에 있는 구성 파일을 업데이트하기 위해 파일에 쓰지 못했습니다. 다른 프로세스가 파일을 잠갔거나 권한이 변경되었기 때문일 수 있습니다." |

|

| "대상 폴더 <targetFolder>에 포함된 Tenable Identity Exposure 버전이 자동 업데이트를 실행할 수 없습니다." | 현재 설치된 스크립트는 WMI를 사용하는 오래된 버전입니다. 현재 버전을 제거하고 새 설치 스크립트를 다운로드한 다음 스크립트를 실행합니다. |

| "구성 파일 배포에 예기치 않은 오류가 발생했습니다." | 스크립트를 제거하고 "절차 보기"를 클릭하여 스크립트를 다시 설치하는 방법을 참조하십시오. 그래도 문제가 해결되지 않으면 고객 지원 담당자에게 문의하시기 바랍니다. |

자세한 내용은 다음을 참조하십시오.