Tenable Identity Exposure 2023 릴리스 정보

Tenable Identity Exposure 3.61 (2023-12-27)

-

Trail Flow — Tenable Identity Exposure는 변경 사항이 표시되는 즉시 Active Directory에서 이벤트를 수신합니다. 그러나 큰 그룹의 빈도가 잦은 변경 사항의 경우 10분의 지연을 적용해 이벤트를 집계한 다음 나머지 시스템에 알려 성능 문제를 예방합니다.

Tenable Identity Exposure 버전 3.61에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서 IoA 내보내기 프로세스 성능을 개선했습니다. | 해당 없음 |

| 비밀번호 약점 탐지 IoE는 이제 서비스 다시 시작 이후 또는 Active Directory 크롤링 완료 후 발생하는 전체 보안 검사의 일부로 향상된 성능 수준을 제공합니다. | 해당 없음 |

| Tenable Identity Exposure에서 확장된 애플리케이션 메뉴 내에 표시에 영향을 미치는 긴 레이블 문제를(특히 지역화된 언어에서) 해결했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 지역화된 언어의 템플릿 문제로 인해 발생하는 대시보드 만들기 오류를 해결했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 SMTP 서버 설정과 같은 다양한 시스템 구성에 대한 업데이트로 인해 신뢰할 수 있는 인증서가 삭제되는 잠재적인 문제를 해결했습니다. | 해당 없음 |

| 이제 Tenable Identity Exposure에서 LDAP 구성 페이지에서 선택한 릴레이를 정확하게 표시합니다. | 해당 없음 |

Tenable Identity Exposure 3.60 (2023-12-13)

-

권한 없는 계정의 MFA 누락 — 다단계 인증(MFA)은 비밀번호가 취약하거나 침해되는 경우에 대비해 계정에 강력한 보호를 제공합니다. 보안 모범 사례 및 표준에 따라 권한 없는 계정에도 MFA를 사용하는 것이 좋습니다. MFA 방법을 등록하지 않은 계정은 이 방식의 이점을 누릴 수 없습니다. 새 위험 노출 지표(IoE)는 계정에 MFA 방식이 등록되어 있지 않거나 사용자가 방식을 등록하지 않고 MFA를 적용하는 경우(이렇게 하면 비밀번호를 확보한 공격자가 직접 MFA 방식을 등록해 보안 위험을 발생시킬 수 있음) 알림을 보냅니다.

-

안전하지 않은 동적 DNS 영역 업데이트 허용 — 새 위험 노출 지표(IoE)가 동적 DNS 영역 업데이트에서 안전하지 않은 구성을 식별합니다. 안전하지 않은 구성이 있으면 DNS 레코드를 인증받지 않고 편집할 수 있으므로 비정상적인 DNS 레코드에 취약하게 됩니다.

Tenable Identity Exposure 버전 3.60에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 Tenable Identity Exposure에 일본어 알림 목록이 정확하게 표시됩니다. | 해당 없음 |

| 이제 매개 변수 order=ASC를 포함한 공개 API 엔드포인트 /profiles/:profileId/attacks가 결과를 오름차순으로 반환합니다. | 해당 없음 |

| Trail Flow가 10분간 유휴 상태이면 Tenable Identity Exposure에서 이를 일시 중지하여 리소스를 절약합니다. | 해당 없음 |

| 이제 상태 검사 기능에서 사용되는 프랑스어 번역 용어가 전반적으로 일관성이 있습니다. | 해당 없음 |

| 역할을 편집할 때 데이터 없는 엔터티에 대해 "기본적으로 읽기" 또는 "기본적으로 편집"을 선택 취소해도 더 이상 저장 프로세스에서 오류가 트리거되지 않습니다. | 해당 없음 |

| DCSync 공격 지표(IoA)의 기본 "지연 시간"이 10분에서 1시간으로 변경되었습니다. Tenable Identity Exposure에서는 정상적인 애플리케이션을 허용 목록에 효율적으로 추가할 수 있도록 기존 사용자 지정 프로필에 이 변경 사항을 적용하는 것을 권장합니다. | 해당 없음 |

| 사용자에게 약한 비밀번호 정책 적용 IoE에는 옵션의 한도와 관련된 경계 사례 처리 성능이 개선되었습니다. | 해당 없음 |

Tenable Identity Exposure 3.59 (2023-11-29)

-

속성 집합 적절성 — 새로운 위험 노출 지표(IoE)가 AD 스키마 내 속성 집합 및 그 특성에 구성 오류 또는 공격자가 만든 백도어가 있는지 검사합니다. 현재는 속성 집합 사용과 관련된 것으로 알려진 퍼블릭 공격 벡터가 없지만, 이 IoE는 주로 이 기능을 사용하는 타사 제품으로 인한 구성 오류 또는 이상을 식별하는 데 집중합니다.

-

Secure Relay — SaaS 릴리스마다 API 키가 자동으로 갱신됩니다.

Tenable Identity Exposure 버전 3.59에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서 일부 고객에게 영향을 준 보고 이메일 전달을 복원했습니다. | 해당 없음 |

| 역할을 구성하면서 데이터 없는 엔터티에 대해 "기본적으로 읽기" 또는 "기본적으로 편집"을 선택 취소해도 더 이상 저장할 때 오류가 발생하지 않습니다. | 해당 없음 |

| 이제 Entra ID 위험 노출 지표가 발견한 사항의 합계를 정확하게 계산하며 마지막 페이지에 빈 페이지 대신 최근 발견한 사항을 표시합니다. | 해당 없음 |

| Tenable Identity Exposure에서 역할 기반 액세스 제어(RBAC) 문제를 해결했으며 이제 권한 있는 사용자가 공격 지표를 구성하도록 허용합니다. | 해당 없음 |

| 공격 경로 횡단 알고리즘이 향상되어 응답 시간과 메모리 효율이 모두 대폭 개선되었습니다. | 해당 없음 |

Tenable Identity Exposure 3.58 (2023-11-01)

-

AD와 동기화된 권한 있는 Entra 계정(하이브리드) — 새로운 위험 노출 지표는 하이브리드 계정, 특히 Entra ID에 권한 있는 역할을 보유한 Active Directory에서 동기화된 계정을 검사합니다. 이러한 계정은 AD를 침해한 공격자가 Entra ID로 전환할 수 있도록 하기 때문에 보안 위험 요소입니다. Entra ID의 권한 있는 계정은 클라우드 전용 계정이어야 합니다.

-

Entra ID 보안 분석 — Tenable Identity Exposure에서는 역할의 권한 유무 상태를 확인하기 위해 Microsoft 속성 isPrivileged를 통합하여 Entra ID 보안 분석의 관련성을 강화했습니다. 이 미세 조정 작업을 통해 좀 더 정밀한 분석이 가능하고 결과적으로 이제 보다 광범위한 역할을 권한 있는 것으로 분류하기 때문에 보안 조사 결과의 수가 늘어나게 됩니다.

-

릴레이를 통한 인증 — 이제 Secure Relay 사용자가 자체 릴레이 중 하나를 선택하여 LDAP 인증을 구성할 수 있습니다. 선택한 릴레이는 자체 LDAP 서버에 연결되어 사용자를 인증합니다.

Tenable Identity Exposure 버전 3.58에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 Tenable Identity Exposure에서 Microsoft 패치 이후 PetitPotam 공격의 새 버전을 탐지합니다. | 해당 없음 |

| Tenable Identity Exposure에서 DCSync 상관 관계 규칙을 개선했습니다. | 해당 없음 |

Tenable Identity Exposure 3.57 (2023-10-18)

-

WSUS 위험한 구성 오류 — 새로운 위험 노출 지표는 Windows Server Update Services(WSUS)를 검사합니다. 이것은 워크스테이션과 서버에 Windows 업데이트를 배포하는 Microsoft 제품으로, 표준 계정에서 관리자 권한으로 상승할 수 있는 구성 오류 설정이 있는지 검사합니다.

-

검색 — 이제 시스템 --> 포리스트 또는 도메인 페이지에 새로운 검색 기능이 포함되어 대규모 환경에서 특정 포리스트와 도메인 구성을 찾고 이에 액세스하는 데 도움이 됩니다.

Tenable Identity Exposure 버전 3.57에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 공격 지표 이벤트 수신기를 2016년 이전 Windows Server 버전에서 다시 이용할 수 있습니다. | 해당 없음 |

| 이제 Tenable Identity Exposure에서 향후 스캔 작업 시 Azure AD 자격 증명 업데이트를 고려합니다. | 해당 없음 |

| Tenable Identity Exposure에서 확장된 Active Directory 인프라로 공격 지표를 적용할 때 Secure Relay 안정성을 강화했습니다. | 해당 없음 |

Tenable Identity Exposure 3.56 (2023-10-04)

-

이제 사용자 인터페이스의 Trail Flow 및 서랍 기능에 업데이트된 Tenable 디자인이 적용됩니다.

Tenable Identity Exposure 버전 3.56에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 빈 DNS 레코드를 수신해도 더 이상 해당 AD 개체에서 플랫폼을 지연시키지 않습니다. | 해당 없음 |

|

다음 위험 노출 지표의 경우, 기본 "Tenable" 프로필이 분석에서 사용 중지된 계정을 "true"에서 "false"로 유지하는 옵션을 변경했습니다.

|

해당 없음 |

| Tenable Identity Exposure에서는 더 이상 삭제된 계정을 보안 설명자에서 문제로 플래그하지 않습니다. 보안 설명자가 하이진 모범 사례를 준수하지 않더라도 보안 위험을 초래하지 않습니다. | 해당 없음 |

| Tenable Identity Exposure API는 더 이상 권한을 알 수 없는 엔터티에 추가하도록 허용하지 않습니다. | 해당 없음 |

| 이제 도메인 컨트롤러의 운영 체제가 최신 상태이므로 검사가 불필요한 것으로 지정할 수 있는 새로운 옵션을 Dangerous Trust Delegation IoE에서 사용할 수 있습니다. | 해당 없음 |

| 오탐 발생을 줄이기 위해 Zerologon 공격 지표의 로직을 변경했습니다. 이전 동작으로 되돌리려면 보안 프로필에서 "고급" 옵션을 사용으로 설정해야 합니다. | 해당 없음 |

Tenable Identity Exposure 3.55 (2023-09-20)

Tenable Identity Exposure 버전 3.55에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 더 이상 위험 노출 지표(IoE)에 삭제된 개체에 대한 참조를 포함하지 않습니다. | 해당 없음 |

| 이제 공격 지표 엔진이 IPv4 매핑 IPv6 주소를 지원합니다. | 해당 없음 |

| 이제 연결 안 됨, 사용 중지 또는 연결이 없는 그룹 정책 개체(GPO)의 IoE는 GPO가 제거된 상황에 대처하는 데 더 효과적입니다. | 해당 없음 |

| 이제 릴레이가 SaaS 플랫폼에서 명령을 받으면 알림 서버에 연결할 수 없더라도 종료됩니다. 릴레이가 다시 시작될 때 보내지 않은 모든 알림을 처리합니다. | 해당 없음 |

Tenable Identity Exposure Tenable One 플랫폼 업데이트(2023-9-20)

Tenable에 로그인하면 작업 영역 페이지가 나타납니다. 또한 관리자는 어떤 사용자 지정 역할이 어느 Tenable One 앱에 액세스할 수 있는지 변경할 수 있습니다.

-

작업 영역 페이지에서 기본 앱을 설정하려면 앱 타일에서

를 클릭하고 기본 로그인으로 설정을 선택합니다. 이제 로그인하면 이 앱이 표시됩니다.

를 클릭하고 기본 로그인으로 설정을 선택합니다. 이제 로그인하면 이 앱이 표시됩니다. -

작업 영역 페이지에서 기본 앱을 제거하려면 앱 타일에서

를 클릭하고 기본 로그인 페이지 제거를 선택합니다. 이제 로그인하면 작업 영역 페이지가 표시됩니다.

를 클릭하고 기본 로그인 페이지 제거를 선택합니다. 이제 로그인하면 작업 영역 페이지가 표시됩니다. -

(Tenable One에만 적용) 어떤 사용자 지정 역할이 어느 Tenable One 앱에 액세스할 수 있는지 관리하려면 새 역할 설정을 사용합니다. 자세한 내용은 사용자 지정 역할 만들기를 참조하십시오.

Tenable Identity Exposure 3.54 (2023-09-11)

Tenable Identity Exposure 버전 3.54에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서는 Secure Relay 설치 관련 문제를 처리 및 해결했습니다. | 해당 없음 |

| 이제 Trail Flow는 광범위한 이벤트 기록을 보유한 고객을 효과적으로 관리할 수 있습니다. | 해당 없음 |

| 이제 Entra ID(이전의 Azure AD)의 조사 결과 날짜 열에 날짜/시간 형식이 명확하게 표시됩니다. | 해당 없음 |

| Tenable Identity Exposure에서 수집기 서비스의 몇몇 메모리 유출 문제를 해결했습니다. | 해당 없음 |

| 이제 공격 지표(IoA) 컴퓨터 매핑에 DNS 항목을 모두 표시하지 않고 최신 항목만 표시합니다. | 해당 없음 |

| 이제 Tenable Identity Exposure에서는 DNS 항목이 Active Directory에서 삭제되면 IoA에서 사용된 해당 DNS 항목을 제거합니다. | 해당 없음 |

Tenable Identity Exposure 3.53 (2023-08-23)

-

비밀번호 약점 탐지 — 새로운 Tenable Identity Exposure 위험 노출 지표가 비밀번호가 강력한지 확인하여 Active Directory 인증 보안을 보장합니다. 취약한 비밀번호의 요인으로는 복잡성 부족, 오래된 해싱 알고리즘, 공유된 비밀번호 및 유출된 데이터베이스에 노출 등이 있습니다. 공격자는 이러한 약점을 악용하여 계정(특히 권한 있는 계정)으로 가장하고 Active Directory 내에 권한 없이 액세스하게 됩니다.

Tenable Identity Exposure 버전 3.53에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 상태 검사 상태가 더 이상 제품이 30분 실행된 후 "알 수 없음"으로 전환되지 않습니다. | 해당 없음 |

| Tenable Identity Exposure에서 NTDS 추출 및 DC 비밀번호 변경 IoA에 영향을 주었던 또 다른 상관 관계 분석 로직을 수정했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 이제 Secure Relay를 설치할 때 설치 폴더에서 "NT AUTHORITY\Authenticated Users"에 관한 모든 권한을 제거합니다. | 해당 없음 |

Tenable Identity Exposure 3.52 (2023-08-09)

-

2023년 Tenable 법적 정책을 반영하여 Tenable Identity Exposure의 법적 약관을 업데이트했습니다.

Tenable Identity Exposure 버전 3.52에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서 다음과 같은 공격 지표(IoA)에 영향을 주었던 상관 관계 분석 로직을 수정했습니다: DCSync, DCShadow, DPAPI 도메인 추출, DC 의심스러운 비밀번호 변경, DNSAdmins 악용, 대규모 컴퓨터 정찰, NTDS 추출, OS 자격 증명 덤핑: LSASS 메모리, SAMaccountName 가장 및 Zerologon 악용. | 해당 없음 |

| 이제 권한 있는 분석은 SID 기록(도메인 관리자 포함)이 있는 Active Directory를 지원합니다(권장 안 함). | 해당 없음 |

| IoA 엔진을 개선하여 이벤트 로그 상관 관계 분석을 수행할 때 PTR 및 CNAME DNS 레코드를 지원합니다. | 해당 없음 |

| 특정 도메인을 필터링하고 모든 위험 노출 지표(IoE)를 표시할 때 이제 IoE 페이지에 더 이상 모든 IoE가 표시되지 않습니다. | 해당 없음 |

| 이제 SaaS-VPN 플랫폼에서 SaaS Secure Relay로 마이그레이션할 때 상태 검사에서 보고된 이전의 미사용 리소스를 제거합니다. | 해당 없음 |

Tenable Identity Exposure 3.51 (2023-07-31)

-

DFS 구성 오류 — 새로운 위험 노출 지표가 SYSVOL이 분산 파일 시스템 복제(DFSR)를 사용하는지 검사합니다. 이것은 더 나은 견고성, 확장성과 복제 성능을 위해 파일 복제 서비스(FRS) 대신 사용되는 메커니즘입니다.

Tenable Identity Exposure 버전 3.51에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서는 사용자가 IoE, 일탈 등과 같이 Microsoft Entra ID와 관련된 탭을 요청하면 각 지역의 언어로 지역화한 리소스를 제공합니다. | 해당 없음 |

| Tenable Identity Exposure에서 이제 공격 지표가 사용하는 파일을 일반 SYSVOL 크롤링 대상에서 제외합니다. | 해당 없음 |

| Tenable Identity Exposure에서 Secure Relay 수명 주기의 안정성을 개선했습니다. | 해당 없음 |

| 이제 Secure Relay 상태 검사는 상응하는 릴레이가 시작되지 않았더라도 및/또는 연결할 수 없더라도 상응하는 릴레이에 관한 정보를 제공합니다. | 해당 없음 |

| Tenable Identity Exposure에서는 공평성을 보장하기 위해 Microsoft Entra ID 테넌트의 스캔 예약 프로세스를 향상했습니다. | 해당 없음 |

| Tenable Identity Exposure에서는 Secure Relay가 Active Directory 도메인에 연결되어 있지 않더라도 릴레이 상태 검사를 수행합니다. | 해당 없음 |

| Secure Relay 기능은 이제 업그레이드를 롤백할 때 자동 업그레이드 예약 작업도 복원합니다. | 해당 없음 |

| Tenable Identity Exposure에서 Secure Relay의 코드 서명 인증서를 갱신했습니다. | 해당 없음 |

| 이제 클라우드 VPN 인프라에서 클라우드 Secure Relay로 마이그레이션하면 현재 사용되지 않는 이전 리소스를 상태 검사 보고서에서 제거합니다. | 해당 없음 |

| Tenable Identity Exposure에서 공격 경로 문제를 해결하기 위해 passwordHash에 연결된 새 엔터티를 배제하도록 공격 경로 모듈을 업데이트했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 SMTP를 통해 암호화하지 않은 이메일을 보내는 기능을 복원했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 이름이 변경된 Active Directory 도메인으로도 중요한 데이터를 가져올 수 있습니다. | |

|

위험한 중요 권한 위험 노출 지표:

|

해당 없음 |

Tenable Identity Exposure 3.50 (2023-07-12)

-

Trail Flow — 이제 Tenable Identity Exposure에서 날짜 및 시간 모두를 기준으로 Trail Flow 이벤트를 필터링하도록 허용합니다.

Tenable Identity Exposure 버전 3.50에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 공격 지표 보안 분석에서 저장된 보안 이벤트와 수신되는 Windows 이벤트 로그의 상관 관계를 분석할 수 있습니다. | 해당 없음 |

| Tenable Identity Exposure에서 FRS 프로토콜을 사용해 SYSVOL 소스에서 정보를 가져오는 기능을 복원했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 도메인 컨트롤러에 대한 LDAP 연결의 복원력을 향상했습니다. | 해당 없음 |

Tenable Identity Exposure 3.49 (2023-06-28)

-

플랫폼 상태 검사 기능 — Tenable Identity Exposure에서 수행한 플랫폼 상태 검사를 통합 보기에 나열하여 사용자가 구성 이상을 바로 조사하고 해결할 수 있도록 합니다. 자세한 내용은 Tenable Identity Exposure 관리자 가이드의 상태 검사를 참조하십시오.

-

보고 센터 — 이 기능을 사용하면 간소화된 보고서 만들기 프로세스를 통해 조직 내 주요 이해 관계자에게 중요한 데이터를 보고서 형식으로 내보낼 수 있습니다. 자세한 내용은 Tenable Identity Exposure 관리자 가이드의 보고 센터를 참조하십시오.

-

위험 노출 지표(IoE) — 다음과 같은 선택한 IoE의 일탈 개체에 허용되는 제외 항목:

-

그룹: 권한 있는 사용자에 대한 로그인 제한

-

운영 체제: 사용하지 않는 OS를 실행하는 컴퓨터

-

조직 단위: 권한 있는 사용자에 대한 로그온 제한, 사용하지 않는 OS를 실행하는 컴퓨터, 사용자에게 약한 비밀번호 정책 적용, 휴면 계정, 오래된 비밀번호를 사용하는 사용자 계정

-

-

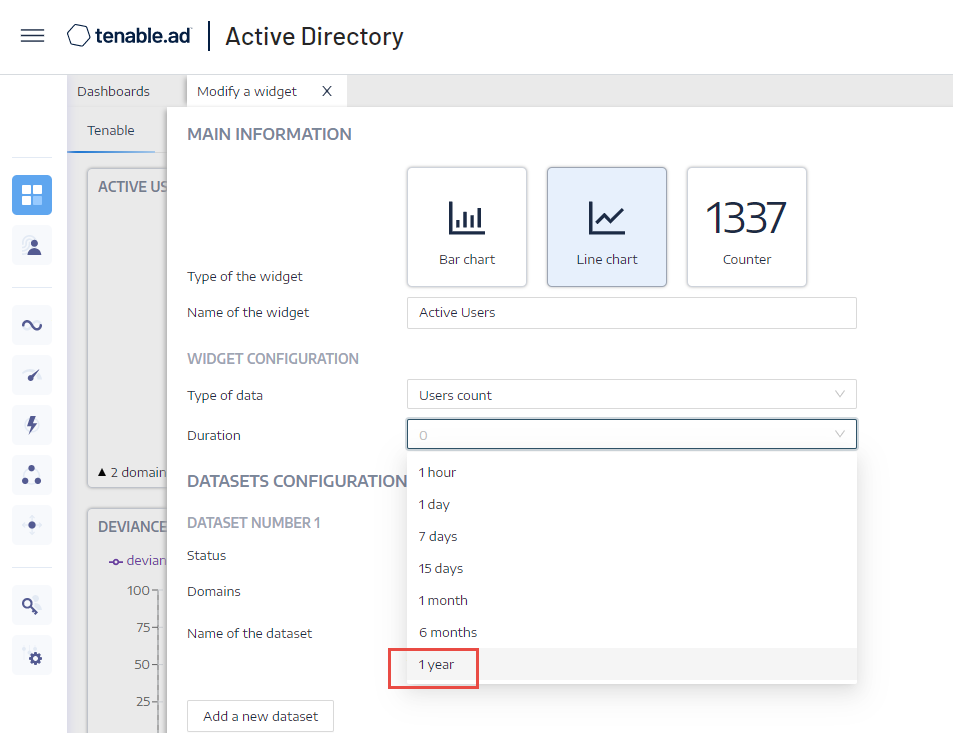

대시보드 템플릿 — 바로 사용 가능한 템플릿을 사용하면 규정 준수, 위험, 비밀번호 관리 및 사용자/관리자 모니터링과 같이 조직의 관심 대상인 우선 순위 문제에 집중할 수 있습니다. 자세한 정보는 Tenable Identity Exposure 사용자 가이드의 대시보드를 참조하십시오.

-

작업 공간 — 작업 공간 기능을 사용하면 Tenable 제품 전체를 한곳에서 확인하고 액세스할 수 있습니다. 자세한 내용은 Tenable Identity Exposure 사용자 가이드의 작업 공간을 참조하십시오.

Tenable Identity Exposure 버전 3.49에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| IPSEC VPN 인프라와 함께 Tenable Identity Exposure를 사용하는 고객의 경우, 이제 다음과 같은 상태 검사를 확인할 수 있습니다. | 해당 없음 |

| 사용자가 자신의 비밀번호를 변경하면 Tenable Identity Exposure에서 자신의 모든 세션이 무효화됩니다. | 해당 없음 |

| ADCS 위험한 구성 오류 IoE의 경우, 이제 인증서 템플릿 분석에서 해당 트러스티의 samAccountName 또는 userPrincipalName을 사용하여 다른 AD 도메인의 트러스티를 제외할 수 있습니다. | 해당 없음 |

Tenable Identity Exposure 3.48 (2023-06-14)

-

기본 제공 상태 검사 기능 — 상태 검사를 이용하면 도메인과 서비스 계정의 구성을 하나의 통합된 보기에서 실시간으로 확인할 수 있으며 여기에서 드릴다운하여 인프라에 연결 또는 기타 문제를 초래하는 각종 구성 이상을 조사하고 수정할 수 있습니다. 자세한 내용은 Tenable Identity Exposure 관리자 가이드의 상태 검사를 참조하십시오.

-

검색 — 이제 릴레이 관리 및 역할 관리에서 검색 기능을 제공합니다.

Tenable Identity Exposure 버전 3.48에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 Tenable Identity Exposure에서 gz 형식의 이벤트 로그 파일을 읽는 데 재시도 횟수가 줄어들어 이러한 파일에서 열린 파일 핸들로 인해 발생 가능한 문제를 해결합니다. | 해당 없음 |

| 공격 지표(IoA) 보안 분석이 향상되어 RabbitMQ 오류 처리 성능이 좋아져서 더 높은 복원력을 보장합니다. | 해당 없음 |

| 대시보드 페이지에서 브라우저의 이전 페이지 버튼을 사용하면 이제 대시보드에서 관련 데이터를 정확하게 채웁니다. | 해당 없음 |

| 위젯 abscissa의 마지막 자리가 전부 표시됩니다. | 해당 없음 |

| 애플리케이션 스위처가 이용 가능한 Tenable 애플리케이션 목록을 가져올 때 적절한 토큰을 사용합니다. | 해당 없음 |

| 이제 Tenable Identity Exposure에서 최적의 스토리지와 간편한 관리를 위해 Secure Relay 로그를 압축하고 회전합니다. | 해당 없음 |

| 설치된 IoA 모듈이 없는 경우, Tenable Identity Exposure에서 오류를 보고하지 않습니다. | 해당 없음 |

|

위험 노출 지표(IoE)

|

해당 없음 |

| SYSLOG 프로토콜을 사용하는 알림이 영어가 아닌 문자(예: 일본어)를 지원합니다. | 해당 없음 |

| 새로 구현된 메커니즘을 통해 특성 수정 사항이 많을 때 데이터베이스 복원력을 향상합니다. | 해당 없음 |

| 이제 IoA 보안 분석이 필요에 따라 이전 Windows 이벤트 로그 버전으로 돌아갑니다. | 해당 없음 |

| 이제 IoE 옵션에서 잘못된 정규식이 발생하면 보안 분석이 오류 로그 생성을 제한합니다. | 해당 없음 |

Tenable Identity Exposure 3.47 (2023-05-31)

DC 비밀번호 변경 — Zerologon과 관련된 새 공격 지표로, 공격자가 흔히 Netlogon 취약성과 함께 사용하는 특정 악용 이후 활동인 도메인 컨트롤러 컴퓨터 계정 비밀번호 수정에 집중합니다. 자세한 내용은 Tenable Identity Exposure 공격 지표 참조 가이드를 참조하십시오.

Tenable Identity Exposure 버전 3.47에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 공격 지표 모듈이 도메인 컨트롤러에서 생성하는 트랜스크립트 파일이 완전한 정보를 포함하여 복제될 수 있습니다. | 해당 없음 |

| Tenable Identity Exposure가 SMTP 서버가 구성되었는지 탐지합니다. | 해당 없음 |

Tenable Identity Exposure 3.46 (2023-05-17)

Zerologon - 새로운 공격 지표로, 공격자가 도메인에서 권한을 얻기 위해 Zerologon 취약성을 악용하려 시도하고 있음을 나타내는 Netlogon 인증 프로세스 실패를 탐지합니다. 자세한 내용은 Tenable Identity Exposure 공격 지표 참조 가이드를 참조하십시오.

Tenable Identity Exposure 버전 3.46에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 사용자 지정 CA 인증서 휴지통이 의도된 대로 인증서를 제거합니다. | 해당 없음 |

| 이제 공격 지표에 대하여 SYSLOG 알림을 구성할 때 프로필이 필수입니다. | 해당 없음 |

| 공격 지표 배포 스크립트에 있는 추가적인 매개 변수인 -EventLogsFileWriteFrequency X를 사용하면 분산 파일 시스템(DFS) 복제가 느려지거나 끊기는 등 발생 가능한 잠재적인 문제를 해결할 수 있습니다. 자세한 내용은 관리자 가이드의 DFS 복제 문제 완화를 참조하십시오. | 해당 없음 |

Tenable Identity Exposure 3.45 (2023-05-03)

Secure Relay — 이제 Secure Relay가 Syslog와 SMTP 알림을 지원합니다. 자세한 정보는 Tenable Identity Exposure 관리자 가이드의 Secure Relay를 참조하십시오.

Syslog와 SMTP 알림에서 이제 Secure Relay를 통해 프라이빗 서버로 알림을 보낼 수 있습니다. 알림을 만들 때 이제 Secure Relay 플랫폼에서 사용자에게 릴레이를 선택하도록 요청합니다. 릴레이를 설정하고 이를 도메인 모니터링이나 알림 또는 둘 모두에 사용할 수 있습니다.

Secure Relay를 사용하고 기존 알림이 있는 경우, Tenable Identity Exposure 3.45 업데이트에서 자동으로 여기에 릴레이를 할당하여 서비스를 계속 제공합니다. 이 릴레이를 릴레이-VM 네트워크 규칙과 관련한 이유로 또는 선호 사항에 따라 편집할 수 있습니다.

Tenable Identity Exposure 버전 3.45에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 공격 지표 — 이제 Tenable Identity Exposure IoA 사용자 지정이 예상대로 작동합니다. | 해당 없음 |

|

Secure Relay 업데이트 프로그램 — 이제 사용자 세션이 열려 있지 않아도 자체적으로 실행할 수 있습니다. |

해당 없음 |

| 알림 - 이제 Tenable Identity Exposure에서 Secure Relay 사용자만 대상으로 하는 드롭다운 메뉴를 VPN 사용자에게 표시하지 않습니다. | 해당 없음 |

|

사용자 인터페이스

|

해당 없음 |

Tenable Identity Exposure 3.44 (2023-04-19)

-

도메인 백업 키 추출 — 새 공격 지표가 LSA RPC 호출을 사용하여 백업 키에 액세스하는 다양한 공격 도구를 탐지합니다. 자세한 내용은 Tenable Identity Exposure 공격 지표 참조 가이드를 참조하십시오.

-

공격 지표 조정 — Active Directory의 크기와 승인된 알려진 도구 등을 기준으로 사용자의 환경에 따라 IoA를 조정하는 방법에 관한 새로운 권장 사항이 제시됩니다. 자세한 정보는 Tenable Identity Exposure 공격 지표 참조 가이드를 참조하십시오.

Tenable Identity Exposure 버전 3.44에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서 비밀번호 정책을 업데이트하여 최소 비밀번호 길이 12자를 요구합니다. 이번 업데이트는 모든 사례에 일관성을 보장합니다. 이전에는 필수 요건이 8자인 사례가 일부 있었습니다. | 해당 없음 |

| 이제 알림 화면에서 개발 중인 정보를 숨깁니다. | 해당 없음 |

| Tenable Identity Exposure에서 이제 사용자 지정 신뢰할 수 있는 인증 기관(CA)을 삭제하도록 허용합니다. | 해당 없음 |

| 이메일 알림 탭에 올바른 이름을 표시합니다. | 해당 없음 |

| 사용자가 Tenable Identity Exposure에서 AD 개체에 해당하는 디렉터리를 삭제하는 경우, Tenable Identity Exposure는 해당 개체를 Tenable Cloud 플랫폼에서 제거합니다. | 해당 없음 |

| 휴지통을 사용하는 경우, 한 명의 사용자를 삭제하면 Trail Flow에서 이벤트 유형의 관련성이 높아집니다. | 해당 없음 |

| 이제 활성 사용자 수에서 복원된 AD 개체를 계산에 포함합니다. | 해당 없음 |

| 이제 Tenable Identity Exposure에서 항상 공격 지표 조사 보기에 공격 이름을 표시해야 합니다. | 해당 없음 |

| 이제 Tenable Identity Exposure IoA GPO audit.csv 파일이 auditpol.exe 출력(지역화되어 있음) 대신에 Windows API에서 결과를 사용해 생성됩니다. | 해당 없음 |

| 노출 지표에서 일탈을 내보내는 속도가 빨라졌습니다. | 해당 없음 |

| Secure Relay 업데이트 프로그램이 구성을 확인한 다음 업데이트를 유효성 검사하며 구성 확인에 실패하면 업데이트를 롤백합니다. | 해당 없음 |

Tenable Identity Exposure 3.43 (2023-03-22)

-

Secure Relay - 네트워크에서 인터넷에 연결하려면 프록시 서버가 필요한 경우, 이제 Secure Relay가 인증 없이 HTTP 프록시를 지원합니다. 자세한 정보는 Tenable Identity Exposure 관리자 가이드의 Secure Relay를 참조하십시오.

- 온보딩 - 보안을 강화하기 위해 이제부터는 온보딩 프로세스에서 사용자가 처음 로그인할 때 제공받은 최초 로그인용 기본 자격 증명을 변경해야 합니다. 또한 Tenable Identity Exposure에서 새 비밀번호 규칙도 강화했습니다.

-

확장성 — Tenable Identity Exposure에서 서비스 측 공격 지표 성능을 개선하여 관심 이벤트를 대규모로 처리해 IoA 정확도와 레이턴시를 개선했습니다.

-

새 공격 지표 - Unauthenticated Kerberoasting이라는 새 IoA가 수많은 탐지를 우회하는 교묘한 Kerberoasting 공격을 탐지합니다.

Tenable Identity Exposure 버전 3.43에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| Tenable Identity Exposure에서 워크로드가 많은 경우 사용자에게 약한 비밀번호 정책 적용 노출 지표를 개선했습니다. | 해당 없음 |

| Tenable Identity Exposure에서 워크로드 할당량과 관련한 RBAC 권한을 제거했습니다. | 해당 없음 |

| 이제 Internet Explorer가 없는 VM 서버에 릴레이를 설치할 수 있습니다. | 해당 없음 |

| 이제 IoA 설정 스크립트가 스크립트를 실행하는 사용자에 대해 정책 결과 집합(RSOP) 계산이 불가능한 경계 사례를 처리합니다. | 해당 없음 |

| 이제 IoA NTDS Extraction이 분석에서 구성한 프로세스를 모두 제외할 수 있습니다. | 해당 없음 |

Tenable Identity Exposure 3.42 (2023-03-08)

Tenable Identity Exposure 버전 3.42에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

|

위험 노출 지표

|

해당 없음 |

|

공격 지표

|

해당 없음 |

|

Secure Relay

|

해당 없음 |

| Tenable Identity Exposure에서 더 이상 삭제된 GPO의 PDC에 IoA 구성을 푸시하지 않습니다. 이제 설치된 IoA 구성을 사용하여 더 강력한 IoA 자동 업데이트 경험을 제공합니다. | 해당 없음 |

| 이제 공개 API를 통한 Tenable Identity Exposure(규정 준수) 점수에서 제공된 프로필에 대해 비활성화된 검사기를 제외합니다. 이로 인해 공개 API를 통해 잘못된 점수가 발생했습니다. 이 문제는 이제 개선되었으며 Tenable Identity Exposure 사용자 인터페이스에서 제공하는 규정 준수 점수와 일치합니다. | 해당 없음 |

| 디렉터리를 삭제한 후에 이제 공격 경로가 계층 0 그래프를 새로 고칩니다. | 해당 없음 |

| Tenable Identity Exposure에서 IoA 설정 스크립트의 향후 설치를 위해 복원력을 개선했습니다. | 해당 없음 |

Tenable Identity Exposure 3.41 (2023-02-23)

Tenable Identity Exposure 버전 3.41에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

|

Tenable Identity Exposure GPO의 이름을 변경해도 더 이상 Tenable Identity Exposure 공격 지표 구성의 자동 업데이트 기능에 영향을 미치지 않습니다. |

해당 없음 |

| 이제 Tenable Identity Exposure에서 이전보다 적은 권한으로도 동일한 공격 지표 분석을 얻을 수 있습니다. | 해당 없음 |

| 공격 지표 PDF 보고서의 표지에 더 이상 잘못된 헤더가 표시되지 않습니다. | 해당 없음 |

| 다음 공격 지표에 대한 Tenable Identity Exposure GPO에서 오탐 제거: 중요한 GPO 개체 및 파일 권한을 확인 및 불법 사용자가 관리하는 도메인 컨트롤러. | 해당 없음 |

Tenable Identity Exposure 3.40 (2023-02-13)

-

LDAPS 연결 — Tenable Identity Exposure에서는 LDAPS(TCP/636) 포트를 사용해 Secure Relay 아키텍처에서 Active Directory에 연결할 수 있습니다. 이 구성은 IPSEC VPN 환경에서는 불가능합니다.

Tenable Identity Exposure 버전 3.40에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

|

Secure Relay:

|

해당 없음 |

| 인증 — 이제 Tenable Identity Exposure에서는 성공적인 로그인 시도를 확인한 후 로그합니다. | 해당 없음 |

|

공격 지표:

|

해당 없음 |

Tenable Identity Exposure 3.39 (2023-01-25)

-

더 빠르고 간편한 공격 지표 배포 — 이제 Tenable Identity Exposure에서는 수동 개입 없이 구성한 도메인 컨트롤러에서 자동으로 공격 지표를 추가하거나 제거할 수 있습니다. 자세한 정보는 Tenable Identity Exposure 관리자 가이드의 공격 지표 설치를 참조하십시오.

-

역할 — 이제 역할 구성을 통해 릴레이 구성에 대한 액세스를 설정할 수 있습니다.

Tenable Identity Exposure 버전 3.39에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

|

공격 경로:

|

해당 없음 |

| 보안 — GraphQL 제안 사항이 더 이상 표시되지 않습니다. | 해당 없음 |

| Relay — 이제 릴레이가 도메인 FQDN을 확인할 수 있습니다. 따라서 포리스트 구성의 UPN 형식에서도 사용자 이름과 함께 사용하는 경우 Secure Relay 환경에서 Kerberos를 사용할 수 있습니다. | 해당 없음 |

| 버그 수정 | 결함 ID |

|---|---|

|

이제 이벤트 로그 사용과 기타 릴레이 이벤트가 병렬로 발생하여 메모리 누수 문제를 방지합니다. |

해당 없음 |

| 릴레이 제거 프로그램은 더 이상 Tenable Agent 서비스를 중지하지 않습니다. | 해당 없음 |

|

릴레이 설치 프로그램:

|

해당 없음 |

Tenable Identity Exposure 3.38 (2023-01-11)

Tenable Identity Exposure 버전 3.38에는 다음과 같은 버그 수정이 포함됩니다.

| 버그 수정 | 결함 ID |

|---|---|

| 이제 Tenable Identity Exposure 대시보드 위젯에서 일탈을 감지하지 못하면 "데이터 없음" 대신 "0"을 표시합니다. | 해당 없음 |

| 버그 수정 | 결함 ID |

|---|---|

| 이제 Tenable Identity Exposure에서 매일 대신에 15분마다 Secure Relay 자동 업데이트를 확인합니다. | 해당 없음 |